PCとスマホでランサムウェア被害 感染経路2つの対策で身代金ウイルス防止

[最終更新日 2019年6月2日]

ランサムウェア(Ransomware) は身代金を要求して脅迫するコンピュータウイルスで、日本だと 「身代金型ウイルス」 「身代金要求型ウイルス」 なんてな脅威で紹介されます。

「ransom」(身代金) + 「software」(ソフトウェア) の造語

ランサムウェアの背景には、ファイルやコンピュータを ”人質” にした上で解放条件として金銭の支払いを要求し、それに屈したユーザーから巻き上げた身代金で巨額の収益を生み出す真っ黒いビジネスです。

だいぶ前に流行った 偽セキュリティソフト をより凶悪にした感じです。

| ランサムウェア身代金型ウイルスの症状 | |

|---|---|

ファイルを元に戻したいなら身代金払え! |

コンピュータを使いたいなら罰金払え! |

| 特にWindowsパソコンで流行するランサムウェア被害の主戦場! 文書、画像、音楽、アーカイブなど特定の拡張子を持ったファイルを暗号化して開けない状態にする。 事実上、破壊された大事なファイルさんたち、さよなら~ (;_;)ノ | かつてはWindowsパソコンで賑わってたものの最近はAndroid OSで。コンピュータのディスプレイいっぱいにロック画面をババーンと表示して使用不能にする。 感染した地理的位置の警察や政府機関を名乗り解除を誘う手口が多い。 |

ランサムウェアの感染被害 は現実に存在する深刻な脅威で公的機関も注意喚起してるけど、対岸の火事のごとく 都市伝説 や デマ と思い込むユーザーさんも少なからずいるようです。 (゚o゚;)<特に Windows は全ユーザーがランサムウェア攻撃対象なので 対策 を!

- 2015年 パソコン内のファイルを人質にとるランサムウェアに注意 - IPA 情報処理推進機構

http://www.ipa.go.jp/security/txt/2015/06outline.html

2016年 ランサムウェア感染被害に備えて定期的なバックアップを

https://www.ipa.go.jp/security/txt/2016/01outline.html - 2015年 不測の事態に備え、データのバックアップを! - 警視庁

http://www.keishicho.metro.tokyo.jp/kurashi/cyber/joho/backup.html

ランサムウェアファミリー別の紹介

■ ファイル暗号化 タイプ - 様々なファイルを破壊され開けなくなるランサムウェア 《Windows》

| ファイル暗号化ランサムウェア | |

|---|---|

| Bart | Ransom:Win32/Bartcrypt ウイルス 《拡張子》 .bart .bart.zip 《ファイル》 recover.txt (英語) ⇒ BitDefender Bart Decryptor, AVG Decryption Tool for Bart |

|

| BTCWare | Ransom:Win32/Betisrypt ウイルス 《拡張子》 [メールアドレス].aleta [メールアドレス].master [メールアドレス].onyon [メールアドレス].btcware 《ファイル》 !#_READ_ME_#!.hta !#_READ_ME_#!.inf #_RESTORE_FILES_#!.inf !#_DECRYPT_#!.inf (英語) ⇒ BTCWareDecryptor , Avast Decryption Tool for BTCWare |

|

| Cerber Ransomware / CRBR Encryptor | Ransom:Win32/Cerber ウイルス 《拡張子》 [10ケタ英数字].[4ケタ英数字] ← [10ケタ英数字].cerber3 ← [10ケタ英数字].cerber2 ← [10ケタ英数字].cerber 《ファイル》 _R_E_A_D___T_H_I_S___[英数字]_.hta _!!!_README_!!!_[英数字]_.hta _READ_THI$_FILE_[英数字]_.hta _READ_THI$_FILE_[英数字]_.jpeg _READ_THIS_FILE_[英数字]_.hta _READ_THIS_FILE_[英数字]_.jpeg _HELP_HELP_HELP_[英数字]_.hta _HELP_HELP_HELP_[英数字]_.png _HOW_TO_DECRYPT_[英数字]_.hta _HOW_TO_DECRYPT_[英数字]_.jpg _HELP_HELP_HELP_[英数字].jpg _README_[英数字]_.hta _README_[英数字]_.jpg README.hta # DECRYPT MY FILES #.html # DECRYPT MY FILES #.txt # DECRYPT MY FILES #.url (日本語、英語、中国語、アラビア語、フランス語、スペイン語 など) ⇒ Trend Micro Ransomware File Decryptor, |

|

| Cry128 / NEMESIS Ransomware | Ransom:Win32/CryptoLemPiz ウイルス 《拡張子》 .onion.to_ .onion._ 《ファイル》 _DECRYPT_MY_FILES.txt (英語) ⇒ Emsisoft Decrypter for Cry128 |

|

| CrypMIC | Ransom:Win32/Tovicrypt ウイルス 《拡張子》 変更なし 《ファイル》 README.html README.txt (英語) |

|

| CryptXXX | Ransom:Win32/Exxroute ウイルス 《拡張子》 [32ケタ英数字].[5ケタ英数字] ← .[5ケタ英数字] ← .crypz ← .cryp1 ← .crypt 《ファイル》 @README.TXT @README.HTML !README.TXT !README.HTML @[12ケタ英数字].txt @[12ケタ英数字].html ![12ケタ英数字].txt ![12ケタ英数字].html [12ケタ英数字].txt [12ケタ英数字].html !Recovery[12ケタ英数字].txt !Recovery[12ケタ英数字].html de_crypt_readme.txt de_crypt_readme.html (英語) |

|

| Crypt0L0cker | Ransom:Win32/Teerac ウイルス 《拡張子》 .encrypted 《ファイル》 INSTRUCTIONS.html INSTRUCTIONS.txt DECRYPT_INSTRUCTIONS.html DECRYPT_INSTRUCTIONS.txt (日本語、英語、ドイツ語、スペイン語、韓国語、中国語、タイ語 など) |

|

| CryptoWall | Ransom:Win32/Crowti ウイルス 《拡張子》 [ランダム英数字].[ランダム英数字] 《ファイル》 HELP_FILE~.html HELP_FILE~.png INSTRUCTIONS~.html INSTRUCTIONS~.png HELP_YOUR_FILES.HTML HELP_YOUR_FILES.TXT HELP_YOUR_FILES.PNG (英語) |

|

| CTB-Locker | Ransom:Win32/Critroni ウイルス 《拡張子》 ~.[6~7ケタ英文字] 《ファイル》 !Decrypt-All-Files-[英文字].txt !Decrypt-All-Files-[英文字].bmp Decrypt All Files [英文字].txt Decrypt All Files [英文字].bmp (英語) |

|

| CrySiS / Gomasom | Ransom:Win32/Wadhrama Ransom:Win32/Criakl Ransom:Win32/Genasom ウイルス 《拡張子》 [メールアドレス].arena [メールアドレス].wallet [メールアドレス].zzzzz .[メールアドレス].dharma .[メールアドレス].CrySiS .[メールアドレス].xtbl [メールアドレス].crypt ⇒ Kaspersky RakhniDecryptor, ESET Crysis Decryptor, Avast Decryption Tool for CrySiS , Emsisoft Decrypter for Gomasom |

|

| GandCrab | Ransom:Win32/GandCrab ウイルス NEW! 《拡張子》 .[5-10ケタ英文字] .KRAB .CRAB .GDCB 《ファイル》 [英文字]-DECRYPT.html [英文字]-DECRYPT.txt [英文字]-MANUAL.txt KRAB-DECRYPT.txt CRAB-DECRYPT.txt GDCB-DECRYPT.txt (英語) ⇒ GandCrab Ransomware Decryption Tool |

|

| GlobeImposter | Ransom:Win32/Ergop ウイルス 《拡張子》 .gif .docx .doc .txt .726 .725 .707 《ファイル》 READ__ME.txt READ__ME.html Read___ME.html Read_ME.html RECOVER-FILES-[数字].html RECOVER-FILES.html (英語) |

|

| GRYPHON RANSOMWARE | Ransom:Win32/Betisrypt ウイルス 《拡張子》 .gryphon .crypton 《ファイル》 !## DECRYPT FILES ##!.txt HELP.txt (英語) |

|

| jaff decryptor | Ransom:Win32/Jaffrans ウイルス 《拡張子》 .sVn ← .wlu ← .jaff 《ファイル》 !!!!!SAVE YOUR FILES!!!!.txt !!!!README_FOR_SAVE FILES.txt README TO SAVE YOUR FILES.html README TO SAVE YOUR FILES.txt ReadMe.html ReadMe.txt (英語) ⇒ Kaspersky RakhniDecryptor |

|

| KEYHolder | Ransom:Win32/Nymaim ウイルス 《拡張子》 変更なし 《ファイル》 how_decrypt.html how_decrypt.gif (英語) |

|

| Locky | Ransom:Win32/Locky ウイルス 《拡張子》.asasin .ykcol .lukitus .diablo6 .loptr .osiris .zzzzz .aesir .thor .shit .odin .zepto ._locky .locky (日本語、英語、フランス語、イタリア語、中国語、ドイツ語 など) |

|

| Merry X-Mas! | Ransom:Win32/Exmas ウイルス 《拡張子》.MERRY .MRCR1 .RMCM1 《ファイル》 MERRY_I_LOVE_YOU_BRUCE.HTA YOUR_FILES_ARE_DEAD.HTA (英語) ⇒ Emsisoft Decrypter for MRCR |

|

| MOLE RANSOMWARE | Ransom:Win32/CryptoMole ウイルス 《拡張子》[32ケタ英数字].MOLE03 [32ケタ英数字].MOLE01 [32ケタ英数字].MOLE00 [32ケタ英数字].MOLE02 [32ケタ英数字].MOLE 《ファイル》 _HELP_INSTRUCTION.TXT (英語) ⇒ Mole02 Decryptor, CERT Polska Mole Decryptor |

|

| PClock / CryptoLocker | Ransom:Win32/WinPlock.B ウイルス 《拡張子》変更なし 《ファイル》 Your files are locked !.txt wp.jpg (英語) ⇒ Emsisoft Decrypter for PClock |

|

| RADAMANT | Ransom:Win32/Radamcrypt ウイルス 《拡張子》 .RDM .RRK 《ファイル》 YOUR_FILES.url (英語 など) ⇒ Emsisoft Decrypter for Radamant |

|

| SAGE / CyrLocker | Ransom:Win32/Milicry ウイルス 《拡張子》 .sage .cry 《ファイル》 !HELP_SOS.hta !Recovery_[英数字].html (英語、ドイツ語、フランス語、韓国語、中国語、アラビア語、ペルシャ語 など) |

|

| Sodinokibi | Ransom:Win32/Sodinokibi ウイルス 《拡張子》 .[英数字] 《ファイル》 [英数字]-readme.txt (英語) |

|

| Spora Ransomware | Ransom:Win32/Spora ウイルス 《拡張子》 変更なし 《ファイル》 HELP_[英数字].html JP[英数字]-[英数字]-[英数字]-[英数字].html (英語、ロシア語) |

|

《拡張子》 変更なし .mp3 .micro .ttt .xxx .vvv .ccc .abc .aaa .zzz .exx .ezz .ecc |

|

| Threat Finder | Ransom:Win32/Threatfin ウイルス 《拡張子》 変更なし 《ファイル》 HELP_DECRYPT.HTML (英語) |

|

| Tox | Ransom:Win32/Tocrypt ウイルス 《拡張子》 .toxcrypt 《ファイル》 tox.html (英語) |

|

| Troldesh / Shade | Ransom:Win32/Troldesh ウイルス 《拡張子》 .crypted000007 .no_more_ransom .da_vinci_code .magic_software_syndicate .better_call_saul .breaking_bad .xtbl 《ファイル》 README[数字1-10].txt (ロシア語、英語) ⇒ McAfee Shade Ransomware Decryption Tool, Kaspersky ShadeDecryptor |

|

| UIWIX Ransomware | Ransom:Win32/Uiwix ウイルス 《拡張子》 .uiwix 《ファイル》 _DECODE_FILES.txt (英語) |

|

| VenusLocker | Ransom:MSIL/VenusLocker ウイルス 《拡張子》 .Venusf .Venusp 《ファイル》 ReadMe.txt (英語) |

|

| WannaCry / Wana Decrypt0r | Ransom:Win32/WannaCrypt ウイルス 《拡張子》 .WNCRY .WCRY 《ファイル》 @Please_Read_Me@.txt @WanaDecryptor@.bmp (英語) |

|

| eda2 | Ransom:MSIL/Memekap ウイルス 《拡張子》 .magic .encrypted .encrypt 《ファイル》 DECRYPT_ReadMe.TXT DECRYPT.TXT (英語) |

|

《拡張子》 変更なし 《ファイル》 なし ⇒ Kaspersky CoinValutDecryptor |

|

| TorLocker | Ransom:Win32/Critloki ウイルス 《拡張子》 変更なし 《ファイル》 なし ⇒ Kaspersky ScraperDecryptor |

|

| ShinoLocker | Ransom:MSIL/ShinoLock ウイルス 《拡張子》 .shino 《ファイル》 なし |

|

| Ransom:Win32/Enckerbee.B ウイルス 《拡張子》 .xxx 《ファイル》 help_dcfile.txt |

|

| Takahiro Locker ウイルス 《拡張子》 .takahiro 《ファイル》 なし |

|

《拡張子》 変更なし 《ファイル》 なし |

|

- ランサムウェア種類特定サイト ID Ransomware

https://id-ransomware.malwarehunterteam.com/?lang=ja_JP

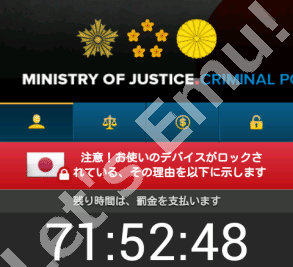

■ スマホ画面ロック タイプ - スマートフォン、タブレット、スマートテレビの画面をロックするランサムウェア 《Android OS》

■ パソコン画面ロック タイプ - パソコンの画面をロックして使えなくなるランサムウェア 《Windows》

- 罰金払え!? 警察や政府機関がパソコンをロックするランサムウェア感染画面

└ Ransom:Win32/Reveton ランサムウェアウイルス

└ Ransom:Win32/Urausy ランサムウェアウイルス

■ ブラウザロック タイプ - ブラウザのウィンドウを擬似的にロックするランサムウェアもどき 《Windows/Mac OS など》

身代金の支払い手段は決済サービスやビットコイン

画面をロックするタイプのランサムウェアは、使用不能に陥ったコンピュータを使わずして実店舗から調達が可能な 電子決済サービス(クーポン、プリペードカード) の番号を要求します。

数年前まで感染被害がよく見られた 偽セキュリティソフト はクレジットカード決済だったのに対し、日本では流通してない決済サービスを要求していたので、日本はさほどロック型ランサムウェアの主要なターゲットにはなってなかったけど、巻きぞいでランサムウェアに感染してしまう日本のWindowsユーザーさんの被害が2013年あたりからけっこう確認されてました。

![]()

さらに、2014年以降から2016年現在でも流行ってるファイルを暗号化するタイプのランサムウェアとなると、もはや特定の地域のユーザーだけ狙うものでなくなり、身代金の支払い手段は何かと話題になる仮想通貨 Bitcoin(ビットコイン) が多いです。

いずれも、お金の流れを警察や法執行機関がすぐに阻止することが困難で、ランサムウェアの攻撃を仕掛けて摘発を逃れたいサイバー犯罪者の匿名性も守られることになります。

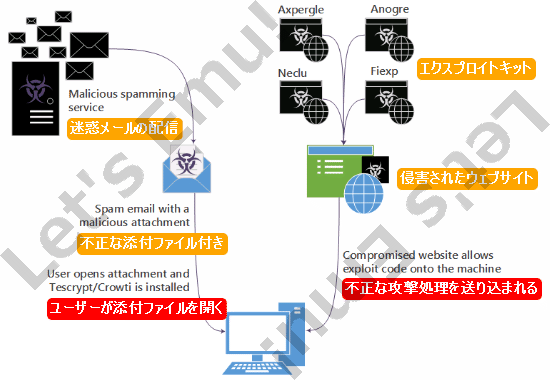

ランサムウェアの感染経路はネットサーフィン中も!

Windowsパソコン をターゲットにしたランサムウェアの感染経路は大きく 2つ あります。

Windowsを狙うランサムウェアは メール(左側) か ネットサーフィン(右側)で…

(画像出典 Microsoft Malware Protection Center + 日本語の説明を加筆)

【1】 ウイルス添付の迷惑メールでランサムウェア感染

まず、迷惑メール(スパムメール) の 添付ファイルから自爆感染 するパターンで、具体的に次の 不正なファイル をユーザーの意思で ダブルクリック するヒューマンエラーが原因です。

| 注意すべき添付ファイルと拡張子 (Windows) | |||

|---|---|---|---|

| 種類 | 拡張子 | アイコン | |

圧縮ファイル内 |

JScript Scriptファイル | .js .jse |

|

| VBScript Scriptファイル | .vbs |

||

| Windows Scriptファイル | .wsf |

||

| HTMLアプリケーション | .hta |

||

| 実行ファイル | .exe |

- | |

| ショートカット | .lnk |

- | |

| マクロを悪用するワードファイル | .doc .docm |

||

| マクロを悪用するエクセルファイル | .xls .xlsm |

||

- Mac OS X、Androidスマホ、iOS(iPhone/iPad)、ガラケー では動作対象外のファイル形式

- 実行ファイル(.exe/.scr)ではない形式が活発に投入されセキュリティソフトの検出をスリ抜けやすい

金銭の支払い請求書(invoice)、荷物の配達通知、ショッピングの注文確認、FAXやコピー複合機のデータ受信といったもっともらしい名目になっていて 無視できず確認してしまうユーザーさんが必ず一定数存在します。

ウイルスメールは古典的として危険性が軽視されることもあるけど、今でも十分有効なランサムウェアの感染経路の1つです。

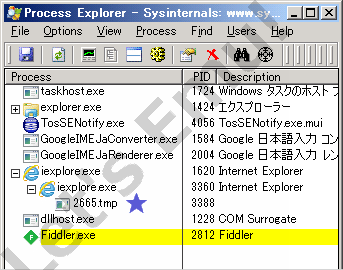

【2】 サイト閲覧のネットサーフィンでランサムウェア感染

そして、ネットサーフィン中にドライブバイ・ダウンロード攻撃を喰らって ランサムウェア が確認場面なく知らないうちに強制インストールされるパターンです。

ネットサーフィン中にウイルス(★)が強制的に起動した直後の様子

ただ、この攻撃については、次の ウイルス感染条件のうち1つでも該当した Windowsパソコン のみ地獄へ落ちる 脅威です。

- 毎月定例更新の Windows Update を実施していない

- Adobe Flash Player を更新せず旧バージョンのまま放置している

⇒ ランサムウェア感染条件に当てはまってる? 無料確認ツールでセキュリティ診断♪

この攻撃は巷で言われる ”怪しいサイト” ではなく ハッキングされてる一般サイトをたまたま閲覧した時や、侵害された広告配信サーバーが裏で読み込まれた瞬間に発生する ので、ハッキリ言ってランサムウェアの侵入を許した直後に気づくのが難しいです。

| ウイルス対策がセキュリティソフトの導入とWindows Updateだけのユーザー |

| どっちも \(^o^)/ ヤバイ |

| あろうことかWindowsパソコンにセキュリティソフトを導入してないユーザー |

ちなみに、まったく同じ感染手口なのが ネットバンキングの不正送金に繋がるウイルス で、銀行口座から預金が引き出されて「さあ大変!」と数年前からニュースを騒がしてるワケです。 (´Д`)<2015年中の被害額はナンと30億円!

- 2013年 インターネットバンキング利用時の勘所を理解しましょう! - IPA 情報処理推進機構

http://www.ipa.go.jp/security/txt/2013/09outline.html

感染原因を取り除くランサムウェア対策で完璧!

身代金ビジネスを妨害されないよう真っ先に出し抜かれるセキュリティ製品にすべてを託すことなく、2つのランサムウェア感染経路に応じた効果的な ランサムウェア対策 を実施してください。 (*^.^)ノ<被害に巻き込まれる前に

【1】 『ウイルス添付の迷惑メール』 向けランサムウェア対策

このランサムウェア対策に精神論的な 『怪しいメールを開くな!』 で済ませるページを見かけるけど、ウイルスメールの実物を頻繁に目にしてないユーザーさんに見抜けというのは無謀です。

そのため、運命を分けるのは ファイルの拡張子にどれだけ注意を払ってるか です。

あと、セキュリティ製品が脅威と判定せずスリ抜けるやっかいな状況が発生してるところに 人間の脳ミソ がダマサれると手に負えないので、制御不能なユーザーさんの行動を妨げずにランサムウェアを侵入を阻止する 無料ウイルス対策 を検討します。

【2】 『サイト閲覧のネットサーフィン』 向けランサムウェア対策

感染条件に当てはまらない状態を維持する無料ウイルス対策 をユーザー自らの手で実施しておけば、正面突破する以外で ランサムウェア は進入できなり強制感染は100%確実に回避できます。 (^o^)v<Windows 7/8/10 ならバッチリ♪

※ Windows XP ⇒ 2014年にマイクロソフトのサポートが終了し Windows Update できない!

ランサムウェアの対策 として真っ先に セキュリティソフト の購入を誘うだけの記事を見かけるけど、仮にこれを導入したところで肝心の ウイルス感染経路がふさがることがなく根本的な対策にならない のはここだけの話~。 (^^;

【X】 ランサムウェア第三の感染経路

上の2つに該当しない第三のランサムウェア感染経路と言える手口も確認されてます。

バックアップデータからの復旧

Windowsパソコン(Windows Vista 以降)には ボリュームシャドウコピー という自動バックアップ機能が実装されていて、システムのあるCドライブのファイルを一定間隔でバックアップし古いデータは(肥大化しないよう)破棄してくようになってます。これを視覚的に閲覧できるフリーソフト ShadowExplorer もあります。

多くのランサムウェアはこのデータの消去を試みるけど、UACユーザーアカウント制御が有効になっていてランサムウェアが管理者として実行されてない場合は破棄されず残存してる可能性があり、一般的なファイル復元ソフト(たとえば Recuvaなど)も試してみる価値あるかも。