【ファイル暗号化】 身代金要求ランサムウェアウイルス感染被害 CryptoWall

ランサムウェア(Ransomware)は、身代金を要求する脅迫ウイルスです。

- 2014年3月 初確認 CryptoDefense (クリプトディフェンス)

- 2014年5月 名前の変更 CryptoWall (クリプトウォール)

- 2014年10月 バージョン2.0 投入

- 2015年1月 バージョン3.0 投入

- 2015年11月 バージョン4.0 投入

を名乗るプログラムは、Windowsパソコンに保存されてる特定の拡張子を持つファイルを暗号化して人質にとり、暗号を解除してファイルを復元するツール CryptoWall Decryptor の購入を要求します。 (´_`)<英語で

2013年に確認されたランサムウェアの1つ CryptoLocker(クリプトロッカー) とは種類が異なる別モノだけど、目に見えて異変が分かるマルウェアとして採用されていて、亜種が随時投入され セキュリティソフト が後を追う”イタチごっこ”になってます。

ウイルスの挙動を確認するため、このようなランサムウェアをWindowsパソコン上で感染させてブログで紹介し、実際に振り込まれてる身代金の状況、感染経路や攻撃を回避する対策にも触れてます。

- 2015年12月 CryptoWall 4.0ウイルス感染被害 ファイル名も破壊HELP_YOUR_FILES.PNG NEW!

- 2015年1月 CryptoWall 3.0ウイルス登場 ファイル暗号化で身代金を要求するランサムウェア感染

- 2014年5月 CryptoWall ファイル暗号化ウイルス・ランサムウェア 身代金でお金儲けウハウハ?

- 2014年3月 CryptoDefense HOW_DECRYPTファイル暗号化ウイルス ランサムウェア感染に注意

ファイルの暗号化と身代金の要求

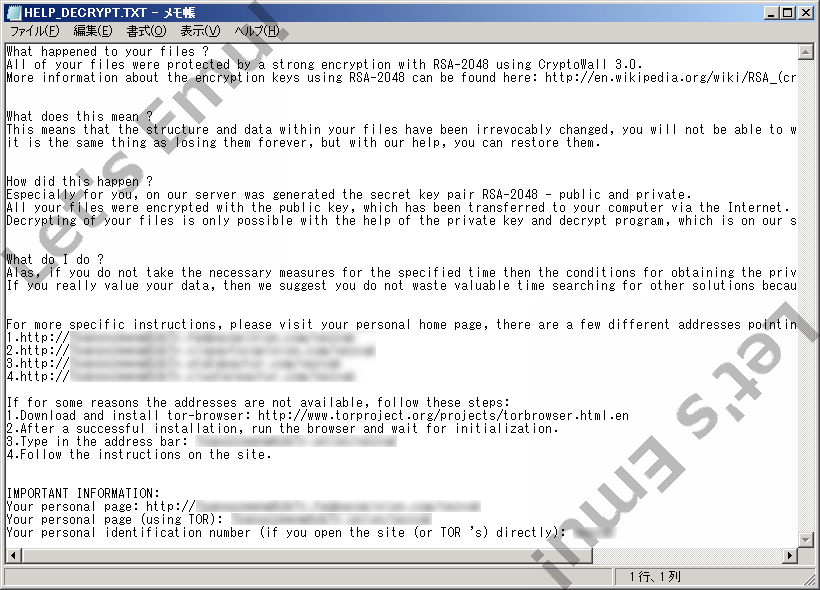

〜 暗号化作業が完了すると出力されるテキストファイル 〜

暗号化の対象は、文書ファイル(xls、xlsx、doc、docx、pdf、txt)、画像ファイル(jpg、psd)、音楽ファイル(wav、mp3)、動画ファイル(mp4、mpg、avi、wmv)などで、Windowsパソコンに接続されてる外付けハードディスクやUSBメモリも含まれます。

- CryptoWall 3.0 ⇒ 暗号化されたファイルの名前や拡張子は変更されない

- CryptoWall 4.0 ⇒ 暗号化されたファイルの名前や拡張子もランダム英数字で変更、元ファイルの識別が困難

暗号の解除に必要な鍵データが CryptoWall を操る攻撃者のサーバー上に保管されてるため、残念ながら現時点では要求に屈して身代金の支払いに応じる以外にファイルの復号は困難な状況です。

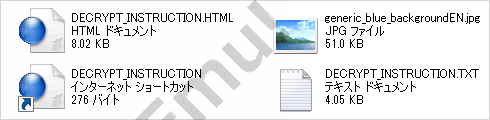

★ 暗号化されたファイルのフォルダ上に作成されるファイル (いずれも無害)

《 CryptoWall 3.0 》

- HELP_DECRYPT.TXT ... 暗号化した趣旨と身代金支払い方法が書かれたテキスト文章

- HELP_DECRYPT.HTML ... (↑と内容同じ) HTMLファイル

- HELP_DECRYPT.PNG ... (↑と内容同じ) PNG画像ファイル

- HELP_DECRYPT.URL ... 身代金支払いページが開くショートカット

《 CryptoWall 4.0 》

- HELP_YOUR_FILES.TXT / HELP_YOUR_FILES.HTML / HELP_YOUR_FILES.PNG

- HELP_FILE_[英数字].txt / HELP_FILE_[英数字].html / HELP_FILE_[英数字].png

- INSTRUCTIONS_[英数字].txt / INSTRUCTIONS_[英数字].html

感染経路はメールの添付ファイル か サイト閲覧による強制感染

CryptoWallウイルスは2つの感染経路が確認されていて、日本では特に【2】の攻撃パターンで殺られるWindowsユーザーさん多い感じ?

【1】 ウイルスメールの添付ファイル

実在する企業や機関を名乗って成りすます迷惑メール(スパムメール)を受信し、Windowsユーザーが手動で添付ファイルを起動して自爆感染するパターンです。

添付されてるのは圧縮ファイルで、解凍すると中身が Windows向け実行ファイル(拡張子 *.exe)、スクリーンセーバー(拡張子 *.scr)、JavaScriptファイル(拡張子 .js)だったり、マクロ機能を悪用する不正なワード/エクセルファイル(拡張子 *.doc *.xls)が添付されてる事例が確認されてます。

たとえば、↓はインターネットFAXのデータ受信通知を装ったメールに添付されてたマルウェアの現物で、Windowsユーザーにキッチリ踏み抜いてもらうためアイコン画像がPDF文書っぽく偽装されてます。

![[スパムメール添付ウイルスファイル] ダウンローダ型トロイの木馬 TrojanDownloader:Win32/Upatre、ランサムウェア Ransom:Win32/Crowti](./image/2vmgisk.png)

左は Win32/Upatre (VT 1/55) の亜種、右は Win32/Crowti (VT 2/53) の亜種

ウイルス検出率が酷いけど、セキュリティ会社はウイルス定義データを毎日更新して後を追って対応する”後出しジャンケン”せざるを得ない日常的な光景だったりします。 (ー。ー;

【2】 ネットサーフィン中のドライブバイ・ダウンロード攻撃

ハッキング被害を受けてる一般サイトやブログを閲覧したり、侵害された正規の広告配信サーバーが裏で読み込まれる状況にたまたま出くわし、CryptoWall ウイルスが何ら確認もなく問答無用で有無を言わさず強制インストールされるパターンです。

ただ、この攻撃手口が成立するには、下の4条件の中で1つでも当てはまるWindowsである必要があります。

- Adobe Flash Player を更新することなく旧バージョンのまま放置してる

- Windows Update が実施されてない

- Java を更新することなく旧バージョンのまま放置してる

- Adobe Reader を更新することなく旧バージョンのまま放置してる

逆に言うと、4条件に当てはまらないよう 無料セキュリティ診断 や ウイルス感染経路をふさぐ対策 を済ませた Windows Vista/7/8/10 なら、CryptoWall が強制インストールされる機会が100%訪れないことになります。

- Adobe Flash Player はちゃんと最新版に更新されてる

- Windows Update は毎月実施されてる

- Java はちゃんと最新版に更新されてる

- Adobe Reader はちゃんと最新版に更新されてる

※ Windows XP ⇒ 2014年4月にマイクロソフトのサポートが終了してるから Windows Update できず!

注意したいのは、仮にもこのような対策ソフトが導入されてあっても、更新作業をすっぽかしウイルス感染経路が開いたまま放置されてる状況なら被害に巻き込まれるところでしょう。

| ウイルス対策がセキュリティソフトの導入とWindows Updateだけのユーザー |

| どっちも \(^o^)/ ヤバイ |

| あろうことかWindowsパソコンにセキュリティソフトを導入してないユーザー |

正規サイト経由や広告配信経由でウイルスがバラ撒かれる事例すら確認されてるのに、『怪しいサイトにアクセスしない♪』といった現実の脅威とズレてるウイルス対策は無意味です。

CroptoWall ランサムウェア メモ

■ 「以前のバージョン」「ファイル履歴」機能 と ボリューム シャドウコピー サービス

ボリューム シャドウコピー サービスという仕組みによって実現されてる Windows Vista/7 の「以前のバージョン」機能、Windows 8/10 の「ファイル履歴」機能で、破壊される前の過去のバックアップデータが残ってる場合にフォルダを復元・復旧できる”可能性”があります。

- ShadowExplorer … 「ボリューム シャドウコピー」のデータを視覚的に閲覧できファイルを復旧できるフリーソフト

http://fireflyframer.blog.jp/19064015.html - ファイル履歴を使ってファイルまたはフォルダーを復元する (Microsoft サポート)

https://support.microsoft.com/ja-jp/help/17128/

■ 無料ウイルススキャンツール (フリーソフト、駆除対応)

- マイクロソフト セーフティスキャナー Microsoft Safety Scanner でクイックスキャン

https://www.microsoft.com/ja-jp/wdsi/products/scanner (使い方はコチラ) - カスペルスキー ウイルスリムーバル ツール Kaspersky Virus Removal Tool でスキャン

https://support.kaspersky.co.jp/8527 (使い方はコチラ) - マルウェアバイト アンチマルウェア Malwarebytes Anti-Malware Free で脅威スキャン

https://www.malwarebytes.com/antimalware/ (使い方はコチラ)

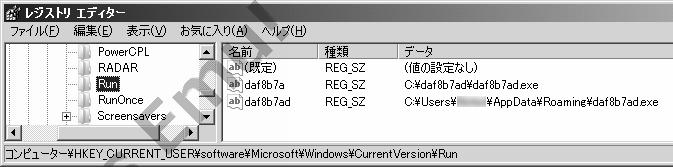

■ 起動用レジストリと本体ファイル 《 CryptoWall 4.0 》

CryptoWall ウイルスの起動用パラメータがレジストリに設定されます。

ランダム文字列 ⇒ アルファベット小文字と数字の組み合わせ (長さ6〜10文字らへん)

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

名前 → [ランダム文字列]

値のデータ → [実行ファイルのフルパス]

C:\Users\[ユーザー名]\AppData\Roaming\[ランダム文字列]\[ランダム文字列].exe

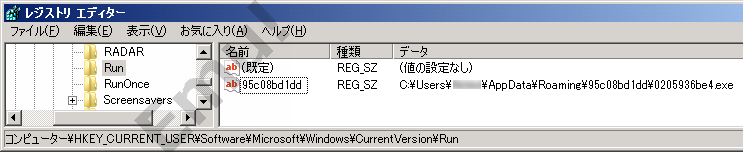

■ 起動用レジストリと本体ファイル 《 CryptoWall 3.0 》

CryptoWall ウイルスの起動用パラメータがレジストリに設定されます。

ランダム文字列 ⇒ アルファベット小文字と数字の組み合わせ (長さ7〜8文字らへん)

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce\

名前 → [ランダム文字列]

値のデータ → [実行ファイルのフルパス]

C:\[ランダム文字列]\[ランダム文字列].exe

C:\Users\[ユーザー名]\AppData\Roaming\[ランダム文字列].exe

C:\Users\[ユーザー名]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\[ランダム文字列].exe

■ セキュリティ会社の脅威情報

- トレンドマイクロ RANSOM_CRYPWALL TROJ_CRYPWALL TROJ_CROWTI TROJ_CRYPTOWALL

- シマンテック Trojan.Cryptowall Trojan.Cryptodefense

- マイクロソフト Ransom:Win32/Crowti.A Ransom:Win32/Crowti.B Ransom:Win32/Crowti.C Ransom:Win32/Crowti.D Ransom:Win32/Crowti.gen!A Ransom:Win32/Crowti.E Ransom:Win32/Crowti!rfn Ransom:HTML/Crowti.A Ransom:HTML/Crowti.B

- ESET Win32/Filecoder.CryptoWall Win32/Filecoder.FJ Win32/Filecoder.CO など

- Kaspersky Trojan-Ransom.Win32.Cryptodef など

なお、Google や Yahoo! の検索結果に CryptoWall の駆除方法を紹介するかのよう装って 有償ウイルス駆除ツール SpyHunter、Reimage、WiperSoft を導入するよう仕向ける広告ブログ がヒットするのでご注意を! (;´Д`)

www.malwarerid[.]jp/malware

sakujosuru[.]jp/guides

uirusu[.]jp

www.2-remove-virus[.]com/jp

www.remove-pcvirus[.]com/jp

virushelpcenter[.]com/ja

spywarehelpcenter[.]com/ja

www.pc-cybersecurity[.]com/jp

www.removeuninstallpcmalware[.]com

www.virusprotectiontool[.]org

www.4-cybersecurity[.]com/jp

www.how-toremove[.]com/jp

www.cyber-securitylab[.]com/jp

removemalware.antivirus-software[.]biz

deletepcthreats.trojanremovaltool[.]org

killpc-threat.virusscan-software[.]com

removespywarecompletely.blogspot[.]jp

www.removaltip[.]com/jp

世界中のWindowsユーザーから振り込まれる身代金

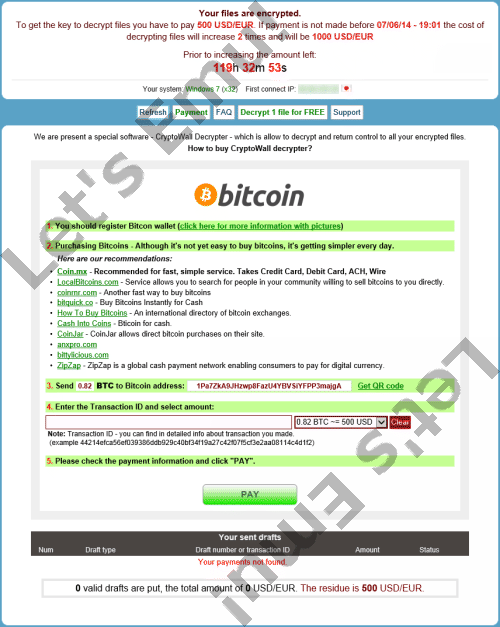

〜 匿名接続Torネットワーク上に存在する身代金支払い用ページ 〜

500ドル相当のBitcoinを要求、5日以内に支払わないと2倍の1000ドルへ引き上げると脅迫

海外のセキュリティブログが2014年6月に投稿した記事によると、世界中から支払われる身代金を寄せ集めた1つのBitcoinウォレット(財布)に約41万BTCが貯まっているそうです。 (BTC … ビットコインの単位)

- Cryptowall: Behind The Scenes (Stop Malvertising)

http://stopmalvertising.com/malware-reports/cryptowall-behind-the-scenes.html

Bitcoin の相場は乱高下が大きいので時によるけど、日本円に換算すると200億円以上となります。リアル銀行にピストル持って強盗しにいく手間暇を考えれば、ランサムウェアが繁盛するのも無理はない? (;_;)ノ

■ 米FBIの関連機関も甚大な被害に警報

自ら身を引くとは考えにくい CryptoWall の活動が終幕を迎えるには法執行機関に期待するしかない状況だけど、2015年6月にアメリカの連邦捜査局FBIが管理するインターネット犯罪苦情センター(IC3)が、米国の個人や企業をターゲットに多くの犠牲者を生む脅威に警報を発しました。

- Criminals Continue to Defraud and Extort Funds from Victims Using CryptoWall Ransomware Schemes

https://www.ic3.gov/media/2015/150623.aspx

2014年4月から2015年5月の間に992件の苦情を受け取り、その被害にかかる様々なコストを計算すると、損失額は1800万ドル(約22億円)を超えると指摘してます。

■ CryptoWall ランサムウェアに関与も? ロシア人男性

マネーロンダリングで逮捕されたロシア人男性 Alexander Vinnik がビットコイン取引所 Mt. Gox からビットコインが大量消失に関与する疑いとともに、運営していた取引所の口座に CryptoWall で支払われた身代金が寄せ集められていたことを2017年7月の報道で指摘されてる。