最強マクロウイルス対策 Word/Excel設定1つで感染防ぐ

[最終更新日 2019年9月1日]

Windows PC 向けのオフィスソフト Microsoft Office に実装されてるマクロ機能を悪用して不正な動作を行うファイルを 「マクロウイルス」 「マクロ型ウイルス」 「マクロ感染型ウイルス」 なんて呼んでます。 (*´_`)b

売れ筋Windowsソフトランキング! (Yahoo!ショッピング)

マクロは頻繁に行うタスクを自動化し、キー入力やマウス操作の時間を短縮します。マクロの多くは、ソフトウェア開発者が Visual Basic for Applications (VBA) を使って作成します。

ただし、マクロの中には、セキュリティ上の問題を引き起こす可能性があるものもあります。悪意のあるユーザーがファイルに有害なマクロを組み込んで、コンピューターや組織のネットワークをウイルスに感染させることも考えられます。

https://support.office.com/ja-jp/article/12b036fd-d140-4e74-b45e-16fed1a7e5c6

マクロウイルスの感染経路はメール

マクロウイルスの感染経路はどこでしょうか?

たとえば、ドコぞの怪しい海外サイトに不正な Office ファイルが転がってる? あるいは、ファイル共有ソフトのネットワーク上で不正な Office ファイルが漂ってる? そんな流れでマクロウイルスを手動ダウンロードしてくるパターンはまずありません。

あなたの元にマクロウイルスがもたらさせる攻撃の起点は、ほぼ100% 迷惑メール(スパムメール) の受信です。

■ マクロウイルス添付の迷惑メール

次の画像はマクロウイルスが添付されてる迷惑メールの実物です。 (´・ω・`)<日本も含め世界中にバラ撒かれたスパム

当然ながら、『このメールはマクロウイルス付きです♪』 と自ら素性を明かしたふざけた迷惑メールなぞ存在しません。

もっともらしく無視できない内容を装い、日本国内ユーザーの懐に飛び込むため英語表記ではなく 日本語 で マクロウイルスを添付した「請求書」「発注書」迷惑メール も確認されてます。 ((TдT))<マクロウイルスは決して対岸の火事ではない身近な脅威

【マクロウイルス付き迷惑メールの件名例】 申請書類の提出 請求データ送付します 注文書の件 納品書フォーマットの送付 立替金報告書の件です。 Re: Payment Message from KM_C[数字]e Status of invoice A[数字]-[数字] Your Payment - [数字] Invoice RE-2017-12-12-[数字]-[数字] Emailing: [英数字] - 11.12.2017 Emailed Invoice - [数字] INV[数字] Scanned from Epson Scanned from Canon Scanned from Lexmark Scanned from HP Invoice [英数字] Emailing: [数字] - 08.11.2017 Emailing: [数字] - 07.11.2017 [英数字] Payment advice Invoice [数字] 10.31.2017 Invoice [数字] 10.30.2017 Scanned document from HP ePrint user Scan Data Your Invoice [数字] Scanned image from MX-2600N Receipt Document Order Scanned document DC[数字].doc Copy of Invoice [数字] Outstanding invoices email 1 of 2 Document From [人名] IMG_[数字].PDF Please find attached our purchase order number [数字] Emailing - DOC[数字].PDF Emailing: [数字] Message from KM_C224e IMG [数字].pdf [数字].pdf Invoice [数字] 05/17/2017 Your Invoice # [数字] [数字] Invoice [数字] Scanned image Document [数字] Copy [数字] Scan [数字] File [数字] PDF [数字] Receipt [数字] Payment Receipt [数字] Payment [数字] Copy of your 123-reg invoice ( 123-[数字] ) Scanned file Bills for printing Payslip for the month Dec 2016. Bill-[数字] Message from ”RNP[英数字]” Attached document Booking Confirmation Invoice number: [数字] New([数字]) Re:Documents Requested FW:Documents Requested Documents Requested See attached - I will call you in [数字] mins Message from KMBT_C220 Emailing: MX62EDO 08.12.2016 Card Receipt Inv# [数字] for PO# [英数字] Invoice INV[数字] Emailing: _[数字][数字] Emailing: EPS[数字] E-Mailed Invoices Invoice_[英数字] Attached Image Please find attached a XLS Invoice [数字] [Scan] 2016-1004 [数字]:[数字]:[数字] Invoice-[数字]-[数字]-[数字]-[英数字] [Scan] 2016-1003 [数字]:[数字]:[数字] Receipt [数字]-[数字] Document from [人名] Order: [数字]/00 - Your ref.: [数字] Scanned image from MX2310U@ Copy: Receipt([数字]) Copy: Document([数字]) Attached: Receipt([数字]) Attached: Document([数字]) File: Document([数字]) Emailing: Receipt([数字]) Emailing: Scan([数字]) Today’s fax Payment Receipt Documents from Purple Office - IN[数字] Emailing - [数字] Order Confirmation-[数字] Attached: Scan([数字]) File: Document([数字]) Emailing: Document([数字]) Emailing: Receipt([数字]) File: Receipt([数字]) Copy: Document([数字]) Copy: Scan([数字]) New Doc [数字]-[数字] Emailing: Document([数字]).doc .xls .pdf Emailing: Sheet([数字]).doc .xls .pdf Emailing: Invoice([数字]).doc .xls .pdf scan[数字] SCAN[数字] COPY[数字] | Sent from my Samsung device [英数字] [数字] | Print 5 Scanned image from copier@[ドメイン名] Documents from work RE [英数字] Scan: [英数字] Scanned image | Image data has been attached to this email Pan Card | Attached is the PAN card as requested Document Your Latest Documents from Angel Springs Ltd Order [数字] (Acknowledgement) Receipt - Order No [数字] tracking documents ATTN: Invoice J-[数字] Invoice (w/e [数字]) Your Sage Pay Invoice INV[数字] Scan from KM1650 Message from KMBT_C224 Emailed Invoice PAYMENT CONFIRMATION New Order Let's Emu! FireflyFramer

それこそ、「金銭の支払い請求書」「FAXやコピー複合機のデータ受信」「荷物の配達通知」「差出人が自分自身のメールアドレスに偽装されてる文書や画像」「詳しい情報が書かれてない数行のビジネスメール」 といった名目に仕立てた上で Office ファイルを確認するよう誘うと、残念ながら複数のユーザーさんが不正な Office ファイルを安直に開きます。

- 開いたらウイルス感染メール実例 添付ファイルdoc/docm/xls拡張子の無料対策

http://fireflyframer.blog.jp/19064101.html

マクロウイルスの形式 注意すべき拡張子

実はマクロウイルスはここ最近まで長らく廃れていた脅威で、今から15年近く前の2000年台前半に流行ってました。

しかし、2014年あたりから迷惑メールに不正な Office ファイルを添付してバラ撒く ウイルス感染経路としてマクロウイルスが ”復活” したことがセキュリティ会社からも指摘されてます。

■ 怪しいマクロウイルス見抜ける?

次の画像はマクロウイルスの現物です。

メールで受け取ったマクロウイルスの現物

マクロウイルスとして投入されるファイルの形式は結構あるけど、特に 赤色の拡張子3つ が採用されることが多いです。

| Microsoft Office ファイル | ||

|---|---|---|

| 種類 | 拡張子 | マクロ |

| ワード | .doc.docm |

O |

.docx |

- | |

.dotm |

O | |

.wiz |

O | |

| リッチ テキスト ドキュメント | .rtf |

O |

| XML ドキュメント | .xml |

O |

| エクセル | .xls.xlsm |

O |

.xlsx |

- | |

.csv |

- | |

.slk |

- | |

.iqy |

- | |

| Publisher | .pub |

O |

このファイル形式がマクロウイルスの感染経路として都合のよい理由は、通常でも正当なメールで Office ファイル(拡張子 .doc/.xls)をやり取りするはずで、拡張子を元にしてスパムフィルタで単純にファイルを弾くことが不可能になるからです。

加えて、マクロウイルスの脅威をサッパリ知らないユーザーさんはまったく警戒しないところに、その内容が分からない以上は Office ファイルをダブルクリックして開かざるを得ない状況 になるはずです。

ウイルスメール対策として 『不審なファイルを開くな!』 と言われるけど、マクロウイルスは単なる Office ファイルにすぎないので、見た目で怪しいと判断するのはけっこう難しいことを認識しておきたいです。

■ ワード&エクセル 「x」「m」付きの拡張子の違い

- .doc .xls … [従来からあるファイル形式] マクロの処理が含まれてる場合と含まれてない場合の2パターンあり

- .docx .xlsx … [Office 2007 から採用のファイル形式] マクロの処理は確実に含まれてない

- .docm .xlsm … [Office 2007 から採用のファイル形式] マクロの処理が確実に含まれてる

マクロウイルスの役割 発病画面なぞない

復活したマクロウイルスの役割は、何か別のメインとなるマルウェアを感染させる ダウンローダー です。

具体的に、外部ネットワークから ネットバンキング不正送金ウイルス や ファイル暗号化ウイルス(ランサムウェア) などをヒッソリ裏でダウンロードしてきて起動します。 (;´o`)<マクロウイルスそのものに自らをアピールする発病画面はない

| マクロウイルスが感染経路の脅威 | |

|---|---|

| ネットバンキング 不正送金 |

Ursnif/Dreambot(アースニフ/ドリームボット)、TrickBot(トリックボット)、Bebloh/Shiotob(ベブロー/シオトブ) , Emotet(エモテット) , Rovnix(ロブニクス) , Shiz(シズ) , Vawtrak(ボートラック) , Dridex(ドライデックス) |

| ランサムウェア | GandCrab , Locky , |

■ マクロウイルスはWindowsパソコン以外で影響?

いちおう Mac OS X 向け Microsoft Office for Mac にもマクロ機能が実装されてます。

- Office for Mac のマクロを有効または無効にする Excel/Word 2016 for Mac - Office サポート

https://support.office.com/ja-jp/article/c2494c99-a637-4ce6-9b82-e02cbb85cb96

2017年2月、限定的な標的型サイバー攻撃で使われた可能性のある不正なワード文書(拡張子 .docm)がオンラインスキャンサイト VirusTotal 上で発見され、極めて珍しいためニュースになってます。

【Mac向けマクロウイルス】

ファイル名 「U.S. Allies and Rivals Digest Trump’s Victory - Carnegie Endowment for International Peace.docm」

(日本語の意味 → トランプ氏勝利による米国の同盟国や敵対国のダイジェスト - カーネギー国際平和基金)

ファイル作成日 2016年12月

MD5ハッシュ 1de4838f13c49d9f959d04b363326ac1

www.virustotal.com/ja/file/07adb8253ccc6fee20940de04c1bf4a54a4455525b2ac33f9c95713a8a102f3d/analysis/1484592538/

ただ、一般の Mac ユーザーを広く狙ったマクロウイルスはまだ確認されてません。

なお、Androidスマホ、iOS(iPhone/iPad)、ガラケー といった環境は、VBAマクロを処理できる Microsoft Office が提供されてないため、マクロウイルスはいっさい影響せず大丈夫です。

マクロウイルスの無料対策はたったコレだけ!?

感染の引き金を引いてしまわないか不安を感じるユーザーさんには無謀な要求 『怪しいメールを開くな!』 はサッサと忘れてOKです。

というのも、マクロウイルスの攻撃手口を100%確実に防ぐ設定が Microsoft Office に最初から用意されてます。 (^3^)v

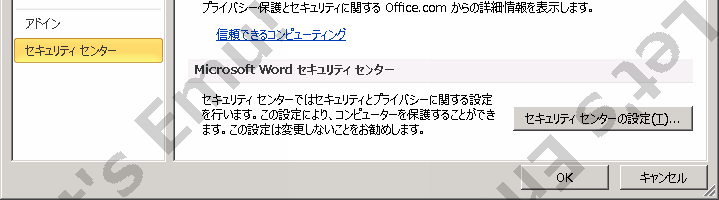

【1】

Windows PC 上で文書作成ソフト

Microsoft Word や表計算ソフト

Microsoft Excel ごとにそれぞれ [オプション(I)] を開き、 左メニューの [セキュリティ センター] → 右下の [セキュリティ センターの設定(T)...] ボタンをポチッとな

【2】

左メニューの [マクロの設定] をクリックし、マクロのオプションを次のように切り替えます。

【マクロウイルス対策】

● 警告を表示してすべてのマクロを無効にする(D)

● デジタル署名されたマクロを除き、すべてのマクロを無効にする(G)

● すべてのマクロを有効にする (推奨しません。危険なコードが〜)(E)

↓ ウイルス対策のため変更する

● 警告を表示せずにすべてのマクロを無効にする(L)

[OK] ボタンをポチッとして、マクロウイルス対策はもう完了です。

■ 効果のないマクロウイルス対策に注意

このセキュリティ設定にいっさい触れることなく、『オペレーティングシステムを最新の状態に保ち、パッチを適用』 『Microsoft Officeを最新バージョンに保つ』 『ソフトのセキュリティ更新プログラムを速やかに適用する』 といった 効果のないマクロウイルス対策 を紹介する不適切な記事を見かけるのでご注意を。 (^^;

- マクロウイルスを知らない世代の社員が狙われる? 「Office文書を開いて感染」 - INTERNET Watch

http://internet.watch.impress.co.jp/docs/news/741451.html - 再びマクロウイルスが急増、対策方法とは? - マカフィー

http://ascii.jp/elem/000/001/152/1152231/

マクロは Windows 向け Microsoft Office の標準機能なので、Microsoft Office が最新版であろうとなかろうとマクロウイルスの影響から逃れることはきません。

Microsoft Office コンテンツの有効化とは

コンテンツの有効化 はデフォルトで無効になってるマクロを有効にする引き金です。

マクロウイルスの被害を喰らうか喰らわないか、マイクロソフトが警告を表示してユーザーに確認する場面になります。

![VBAマクロ含むワードdocm/docやエクセルxlsm/xlsの拡張子ファイルを開く時に[コンテンツの有効化ボタン]とは?](./image/8vpwrk.png)

セキュリティの警告 コンテンツの有効化

…にも関わらず、何で警告が表示されたのか意図を理解できない、あるいは書いてあるメッセージが目に入らない一部の残念なユーザーさんは、コンテンツの有効化 ボタンを安直に押してしまう諸悪の根源になってます。 (;_;)<ヒューマンエラーが発生する最大の原因

この警告バーは、上記のマクロの設定で [警告を表示してすべてのマクロを無効にする(D)] が選択されてる場合に表示されます。

- マクロ悪用ウイルス復活、再燃の一因は「Officeの表示のせい」 - ITmedia

「マクロを有効にすればどうなるかをユーザーが理解しないまま、有効にしてしまう公算が大きくなった」

http://www.itmedia.co.jp/enterprise/articles/1606/10/news063.html

ここで紹介した マクロウイルス対策 を実施しておけば コンテンツの有効化 ボタンはそもそも表示されなくなり、マクロウイルスとして投入される怪しいWord&Excelファイルはゴミ箱へポイポイするだけで万事解決♪ (・ω・)v<マクロウイルスの駆除とか不要

【マクロを有効化するよう誘惑するメッセージ例】 この文章はデスクトップ版またはラップトップ版のMicrosoft Office Wordでのみ利用可能です。上の黄色いバーから[編集を有効にする]ボタンをクリックします。編集を有効にしたら、上の黄色いバーから[コンテンツを有効にする]ボタンをクリックしてください。 以前、メッセージバーの”編集を有効にする”をクリックします。その後、「コンテンツの有効化」ボタンをクリックします。 Microsoft EXCEL プレビューを利用できません メッセージ バーの [編集を有効にする(E)] をクリックします。「コンテンツの有効化」をクリック。 メッセージ バーで、[編集を有効にする] をクリックします。その後、「コンテンツの有効化」ボタンをクリックします。 黄色のメッセージ バーでは、[コンテンツの有効化] をクリックし、Microsoft(R)Excelのコンテンツを有効化し このドキュメントは、以前のバージョンのMicrosoft Office Wordに作成されたものである。このドキュメントを表示または編集するには、「編集長」、ボタンをクリックしてください。上の欄に、「有効な内容」をクリックします。 上部の黄色のメッセージ バーが表示された状態で 「編集を有効にする」をクリックします。その後、「コンテンツの有効化」ボタンをクリックします。 ドキュメント上部の黄色のメッセージバーに注意してください。1.「編集を有効にする」をクリックします。2.「コンテンツの有効化」をクリックします。 すこし問題がありました。Office バージョンの問題により、ファイルのコンテンツをご閲覧頂けません。説明の通りにお行いください。上の黄色いバーの「編集を有効にする」ボタンをクリックしてください。編集の後、黄色バーの「コンテンツの有効化」ボタンをクリックしてください。以上の操作を完成後、officeの保護下、ファイルのコンテンツをご閲読頂けます。 黄色のメッセージ バーでは、[コンテンツの有効化] をクリックし、コンテンツを有効化して信頼済みドキュメントにしたり、そのセッションでコンテンツを有効にしたりできます。 This Document is protected! 1. Open the document in Microsoft Office. Previwing online does not work for protected documents. This document created in ealier version of Microsoft Office Word To view this content, please click Enable editing at the top yellow bar, and then click Enable content This document is protected (DHL SECURITY). In order to protect the information from the unsecure access, please click on Enable Editing and proceed by clicking the button Enable Content. The images in this attachment cannot be displayed with PDF. Open attachment with Microsoft Office. Please enable content to see this document. If the file opens in Protected View, click Enable Editing, and then click Enable Content. You are attempting to open a file that was created in an earier version of Microsoft Office. 新しい形式に変換しても以前のバージョンのExelとの互換性を保持するには、「コンテンツの有効化」をクリック [編集を有効にする] をクリックします。その後、「コンテンツの有効化」ボタンをクリックします。 以前のバージョンで作成されたドキュメントのMicrosoft Office Word このコンテンツを見るために、クリックしてください: コンテンツの有効化 以前のバージョンの Word セキュリティ警告が表示されたとしても、「コンテンツの有効化」をクリックして続けていくことができます。 内容のご確認のため「コンテンツの有効化」をクリックしマクロを有効化してください

■ 安全確認済みなマクロを含むファイルを扱う

出自がハッキリしていて安全性が確認されてるVBAマクロ入りのWord&Excelファイルを開きたい場合は、Microsoft Office の設定を変更してセキュリティレベルを引き下げる危ない運用方法ではなく、ファイルの置き場所を工夫してください。

具体的に、Microsoft Office のセキュリティ設定で [信頼できる場所] で指定された作業用フォルダはセキュリティ制限を受けない仕組みになってます。

- 信頼できる場所を追加、削除、変更する - Office サポート

https://support.office.com/ja-jp/article/7ee1cdc2-483e-4cbb-bcb3-4e7c67147fb4

わずらわしい コンテンツの有効化 のボタンを押す場面なくVBAマクロを扱えます。 (*´0`*)b

セキュリティトピックス

■ マクロウイルスの検出名

マクロの処理をコードレベルで難読化してセキュリティ製品からスリ抜けさせる手口が頻繁に行われ、常に新鮮なマクロウイルスの亜種を量産できるので、セキュリティソフトの過信に注意が必要です。

ESET VBA/TrojanDownloader.Agent VBA/Agent PowerShell/TrojanDownloader.Agent VBA/DDE LNK/TrojanDownloader.Agent F-Secure Heuristic.HEUR/Macro.Downloader.Gen Malware.X97M/Agent Malware.VBA/Dldr.Agent Malware.W97M/AgentTrojan.Doc.Downloader X97M.Downloader W97M.Downloader Trojan:W97M/Nastjencro Trojan:W97M/Kavala Trojan-Downloader:W97M/Dridex Trojan:W97M/MaliciousMacro.GEN VB:Trojan.VBA.Agent VB.Chronos.1.Gen VB.Chronos.3.Gen VB.Chronos.5.Gen VB.Chronos.6.Gen Trojan.Downloader.DDE.Gen Trojan.Downloader Trojan.Agent.CPMC VB:Trojan.Valyria VB.EmoDldr.5.Gen Kaspersky Trojan-Downloader.MSWord.Agent HEUR:Trojan-Downloader.MSOffice.Generic Trojan.MSWord.Agent HEUR:Trojan.Script.Agent.gen Trojan-Downloader.MSExcel.Agent Trojan-Downloader.MSWord.Inject HEUR:Trojan-Downloader.Script.Generic Trojan-Downloader.VBS.Agent Exploit.MSWord.DDE HEUR:Trojan.WinLNK.Agent McAfee W97M/Downloader W97M/Dropper W97M/MacroLess X97M/Downloader Microsoft Trojan:Script/Cloxer.D!cl TrojanDownloader:O97M/Ursnif Trojan:O97M/Obfuse TrojanDownloader:W97M/Adnel TrojanDownloader:O97M/Emotet TrojanDownloader:O97M/Donoff Trojan:O97M/Macrobe TrojanDownloader:O97M/Macrobe TrojanDownloader:O97M/Powmet TrojanDownloader:O97M/Powdow TrojanDownloader:O97M/Damatak Trojan:O97M/Madeba Exploit:O97M/DDEDownloader Exploit:O97M/DDEDownloader!rfn TrojanDownloader:PowerShell/Ploprolo Trojan:O97M/PowCript Trojan:Script/Cloxer.A!cl TrojanDownloader:O97M/Dornoe TrojanDownloader:O97M/Vigorf TrojanDownloader:O97M/Graword TrojanDownloader:O97M/Powdow Sophos Troj/DocDl Mal/DocDl-K CXmail/OffDDE Mal/DownLnk Mal/DocLnk Mal/PowLnkObf Symantec ISB.Downloader!gen131 W97M.Downloader W97M.Downloader!g21 W97M.Downloader!g22 O97M.Downloader Macro Component Trojan.Mdropper Trend Micro Trojan.W97M.DLOADR Trojan.W97M.EMOTET Trojan.W97M.POWRUN Trojan.W97M.POWLOAD X2KM_URSNIF X2KM_POWMET X2KM_POWLOAD X2KM_LOCKY X2KM_HANCITOR X2KM_FAREIT X2KM_DLOADR X2KM_DLOADER X2KM_DL X2KM_BARTALEX W97M_DLOADER W2KM_DRIDEX W97M_DLOADE W97M_DLOAD W2KM_DROPPR W2KM_REDLEAVES W2KM_URSNIF W2KM_POWMET W2KM_POWLOAD W2KM_LOCKY W2KM_LO W2KM_HANCITOR W2KM_GEN W2KM_FAREIT W2KM_DLOADR W2KM_DLOADER W2KM_DL W2KM_CERBER W2KM_BARTALEX TROJ_POWLOAD TROJ_DOCLINK TROJ_DEDEX HEUR_VBA HEUR_VBA.O X2KM_BEBLOH

《単語の簡単な意味》

「VBA → Visual Basic for Application」「TrojanDownloader → ダウンローダー型トロイの木馬」「W97M → Word 97 マクロ」「O97M → Office 97 マクロ」「X2KM → Excel 2000 マクロ」「W2KM → Word 2000 マクロ」「POWMET/POWLOAD → PowerShell を悪用するダウンローダー」「DLOADR/DLOADER/DLOAD → ダウンローダー」「DDEDownloader/DEDEX → DDE を悪用するダウンローダー」

![[警告を表示せずにすべてのマクロを無効にする]でワードdocm/docやエクセルxlsm/xlsの無料マルウェア対策](./image/office-macro_2.png)