5桁英数字ファイル拡張子ウイルスCryptXXX感染経路・対策・駆除は?

ランサムウェア(Ransomware)は、身代金を要求して脅迫するウイルスです。

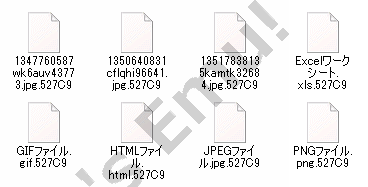

自らユニークな名前をまったく名乗ってない不正なプログラムは、Windowsパソコン に保存されてる特定の拡張子を持ったファイルを暗号化して破壊し、そのファイルの拡張子に目印として 「~.[5ケタ英数字]」「~.crypz」「~.cryp1」「~.crypt」 を付け足します。

そして、このファイルを元に戻して開けるようにする復号ツール 「CryptoWall Decryptor」「Google Decryptor」「UltraDeCrypter」「Microsoft decryptor」 を仮想通貨ビットコインで購入するよう脅迫する深刻な脅威になります。 (;´Д`)<英語で

- 2016年3月下旬 種類が何だか分からないランサムウェアの感染被害者が出始める (~.crypt)

- ~ 被害の声が挙がる一方でウイルス検体を確認できないまま3週間近く経過 ~

- 4月18日 (米Proofpoint) ランサムウェアの感染手口を発見し正体が判明

- 4月26日 (露カスペルスキー) 復号ツール RannohDecryptor 1.9.0.0 が暗号化ファイルに対応

- 5月第1週あたり ランサムウェアのバージョン2.0 相当が投入され始める

- 5月13日 (露カスペルスキー) 復号ツール RannohDecryptor 1.9.1.0 が暗号化ファイル2.0 に対応

- 5月第3週あたり ランサムウェアのバージョン3.0 相当が投入され始める

- 5月20日 (露カスペルスキー) 復号ツール RannohDecryptor 1.9.1.1 は暗号化ファイル3.0 に未対応の提示

- 5月25日 (トレンドマイクロ) 復号ツール Ransomware File Decryptor 1.0 が暗号化ファイル2.0 に対応

- 5月第4週あたり ランサムウェアのバージョン3.1 相当が投入され始める (~.cryp1)

- 5月26日 (韓アンラボ) 復号ツール Removal Tool for CryptXXX Decryptor が暗号化ファイル2.0 に対応

- 5月28日 (トレンドマイクロ) 復号ツール Ransomware File Decryptor 1.0.1551 が暗号化ファイル3.0 に一部対応

- 6月第2週あたり ランサムウェアのバージョン3.2 相当が投入され始める (~.crypz)

- 6月7日 (韓アンラボ) 復号ツール Removal Tool for CryptXXX Decryptor 3.x が暗号化ファイル3.x に一部対応

- 6月第4週あたり ランサムウェアの新拡張子が投入され始める (~.[5ケタ英数字])

- 6月23日 (韓アンラボ) 復号ツール Removal Tool for CryptXXX Decryptor 3.x が 5ケタ英数字 に一部対応

- 6月24日 (トレンドマイクロ) 復号ツール Ransomware File Decryptor 1.0.1595 が 5ケタ英数字 に一部対応

7月第2週あたり ランサムウェアの新バージョンが投入され始める (ファイル名変更なし)

⇒ (トレンドマイクロ) 種類が異なる模倣ランサムウェアだそう CrypMIC- 7月第2週あたり ランサムウェアのバージョン4.0 相当が投入され始める ([32ケタ英数字].[5ケタ英数字])

- 7月第3週あたり .cryp1/.crypz の一部バージョンの復号キーをなぜか攻撃者自ら 公表 した模様

- 7月14日 (米Proofpoint) メールに添付されたマクロを悪用するWord文章から感染させる経路を初確認

- 8月5日 (トレンドマイクロ) 復号ツール Ransomware File Decryptor 1.0.1627 が暗号化ファイル4.0 に一部対応

- 12月20日 (露カスペルスキー) 復号ツール RannohDecryptor 1.9.5.0 が暗号化ファイル3.x に対応

~ ファイルを暗号化したので身代金を支払うよう脅迫 ~

BMPファイル 「@README.html」「!README.html」「!Recovery [英数字].html」「![英数字].html」

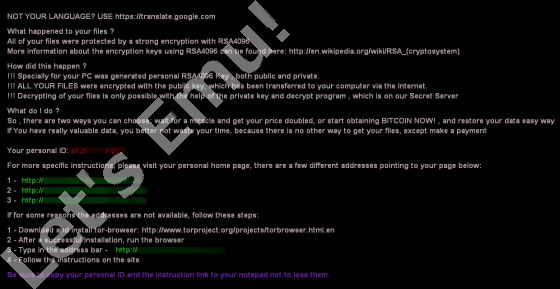

NOT YOUR LANGUAGE? USE https://translate.google.com

What happened to your files ?

All of your files were protected by a strong encryption with RSA4096

More information about the encryption keys using RSA4096 can be found here: http://en.wikipedia.org/wiki/RSA_(cryptosystem)

How did this happen ?

!!! Specially for your PC was generated personal RSA4096 Key , both public and private.

!!! ALL YOUR FILES were encrypted with the public key, which has been transferred to your computer via the Internet.

!!! Decrypting of your files is only possible with the help of the private key and decrypt program , which is on our Secret Server

What do I do ?

So , there are two ways you can choose: wait for a _miracle_ and get _your_ PRICE DOUBLED! Or start obtaining *BITCOIN NOW! , and restore _YOUR_ _DATA_ easy way

If You have really valuable _DATA_, you better _NOT_ _WASTE_ _YOUR_ _TIME_, because there is _NO_ other way to get your files, except make a _PAYMENT_

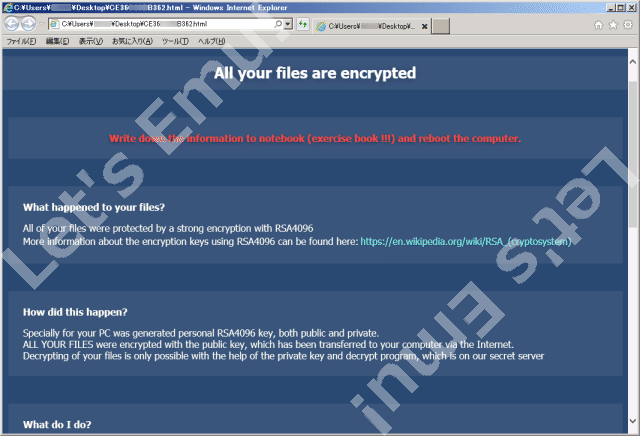

YOUR FILES ARE ENCRYPTED.

All your files are encrypted.

ID: ************

http:// ~

Download and install tor-browser https://torproject.org/projects/torbrowser.html.en

TorURL: http:// ~

Write down the information to notebook (exercise book) and reboot the computer.

暗号化されるファイルの種類は、画像ファイル(.jpg .png .bmp .gif)、文書ファイル(.doc .docx .xls .xlsx .pdf .txt .cpp .html)、メディアファイル(.avi .wma .mp3 .mpg .mp4 .wmv)、圧縮ファイル(.zip .rar)といったものです。

目に見える症状として元のファイル名に拡張子crypt/cryp1/crypzを付け足す変更

5ケタのランダム英数字(数字0-9、アルファベット大文字A-F)を付け足す変更

加えて、ブラウザやメールソフトに保存させたパスワード、FTPソフトのアカウント情報などを引っこ抜いて攻撃者側へ送信する機能も備えてます。

なお、このランサムウェアはWindows用プログラムであり、たとえば Mac OS X、スマートフォン(Android/iOS)、ガラケー、

家庭用ゲーム機、人体 あたりは残念ながら動作対応環境ではありません。

感染経路はサイト閲覧による強制感染

このウイルスは他の Windowsパソコン狙いのランサムウェアにある 2つ の感染経路 のうちの特に1つで感染してることが確認されてます。

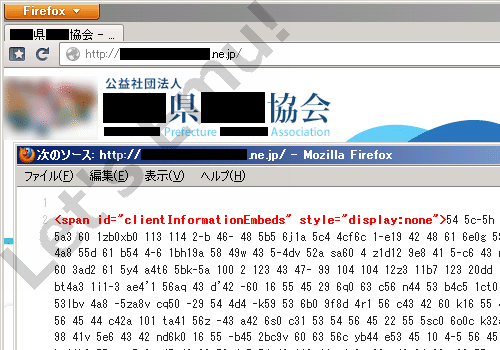

【1】 ネットサーフィン中のドライブバイ・ダウンロード攻撃 [?]

ハッキング被害を受けてる一般サイトやブログをたまたま閲覧したり、侵害された正規の広告配信サーバーが運悪く読み込まれる状況に出くわし、ウイルスが有無を言わさず問答無用で強制インストールされるパターンです。

ウイルスを配信し続ける某協会サイト! 怪しいコンテンツなぞなく…

ただ、この攻撃手口が成立するには、下の4条件の中で1つでも該当するWindowsパソコンを使用してることが必須になります。

- Adobe Flash Player を更新することなく旧バージョンのまま放置してる

- Windows Update が実施されてない

- Java を更新することなく旧バージョンのまま放置してる

- Adobe Reader を更新することなく旧バージョンのまま放置してる

逆に言うと、この4条件にかすらないよう 無料セキュリティ診断 で確認したり、ウイルス感染経路をふさぐ対策 を行ってる Windows Vista/7/8/10 なら、crypt/cryp1/crypz拡張子ウイルスのお世話になる機会がまず訪れないことを意味します。

- Adobe Flash Player はちゃんと最新版に更新されてる

- Windows Update は毎月実施されてる

- Java はちゃんと最新版に更新されてる

- Adobe Reader はちゃんと最新版に更新されてる

※ Windows XP ⇒ 2014年4月のマイクロソフトサポート終了で Windows Update できない!

もっと言うと、このような対策ソフトが導入されてあっても実はウイルス感染経路が塞がらないので、ユーザーが更新作業を行わずウイルス感染経路が開いたまま放置してることでランサムウェア感染地獄へ一直線という悲劇が…。 orz

| ウイルス対策がセキュリティソフトの導入とWindows Updateだけのユーザー |

| どっちも \(^o^)/ ヤバイ |

| あろうことかWindowsパソコンにセキュリティソフトを導入してないユーザー |

正規サイトや広告配信サーバーを感染源にウイルスがバラ撒かれてる状況なのに、巷で見かける 『怪しいサイトにアクセスしない♪』 といった現実の脅威と大きくズレてるウイルス対策は、ものすごい無謀なことを要求してます。

【2】 ウイルスメールの添付ファイル [?]

2016年7月時点で、ウイルスメールでバラ撒かれてる状況は確認されてません。 (将来的にどうなるかは分からない

[2016年7月 追記...]

米セキュリティ会社 Proofpoint の報告によれば、ドライブバイ・ダウンロード攻撃以外の感染経路として初となるウイルスメールを7月14日に観測したそう。

- 不正な マクロを悪用するWord文書ファイル(拡張子 .doc) が添付された英語のメール

- 新たな配信ルートの実験段階か、メール配信キャンペーンの規模は比較的小さくてわずか千通ほど

Lockyの感染を企む迷惑メール みたく、日本国内で使われるメールアドレス宛てにバンバン着弾するような状況は確認できてません。

ランサムウェアウイルスの駆除削除

ファイルを暗号化する処理が現在進行形なら、ファイルの破壊を一時的に止めさせるためcrypt拡張子ファイル暗号化ウイルスが起動しない [セーフモード] または [セーフモードとネットワーク] でWindowsパソコンを立ち上げてください。

■ ファイル&レジストリ

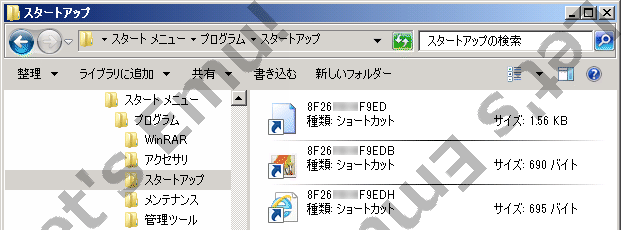

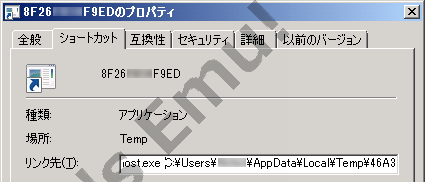

[12ケタ英数字/8F26****F9ED] ⇒ 感染マシンごとに固定値、脅迫文ファイルの「Your personal id/ID」と一致

ランサムウェア起動用のショートカットファイル(拡張子 .lnk、通常は非表示)がWindowsのスタートアップフォルダに作成されます。 (スタートアップはパソコンを立ち上げた時に自動的に起動されるプログラムを指定できる場所)

C:\Users\[ユーサ゛ー名]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\@[12ケタ英数字/8F26****F9ED].lnk

または

C:\Users\[ユーサ゛ー名]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\[12ケタ英数字/8F26****F9ED].lnk

このフォルダはデフォルトでは 隠しフォルダ になってるはずで切り替えます。

- Windows の隠しファイルや隠しフォルダーを表示する方法 (Microsoft サポート)

https://support.microsoft.com/ja-jp/kb/2453311

このショートカットを右クリックして、メニューから [プロパティ(R)] を選んで [リンク先(T)] の項目にcryptランサムウェア本体(DLLファイル)のパスが記述されてます。

C:\Users\[ユーサ゛ー名]\AppData\Local\Temp\[ランタ゛ム文字列].tmp.dll

DLLファイルは削除でいいけど、セキュリティ会社やオンラインスキャンサイト VirusTotal にアップしたいならデスクトップに移動させておき、起動用のショートカットはゴミ箱へポイッしておくことで、ひとまずランサムウェアは起動しません。

■ 脅迫文ファイル (無害)

de_crypt_readme.txt / ~,html / ~.bmp

!Recovery_[12ケタ英数字/8F26****F9ED].txt / ~.html / ~.bmp

[12ケタ英数字/8F26****F9ED].html / ~.txt / ~.bmp

![12ケタ英数字/8F26****F9ED].html / ~.txt / ~.bmp

@[12ケタ英数字/8F26****F9ED].html / ~.txt / ~.bmp

README.html / ~.txt / ~.bmp

!README.HTML / ~.TXT / ~.BMP

@README.HTML / ~.TXT / ~.BMP

■ 無料ウイルススキャンツール (フリーソフト、駆除対応)

- マイクロソフト セーフティスキャナー Microsoft Safety Scanner でクイックスキャン

https://www.microsoft.com/ja-jp/wdsi/products/scanner (使い方はコチラ) - マルウェアバイト アンチマルウェア Malwarebytes Anti-Malware Free で脅威スキャン

https://www.malwarebytes.com/antimalware/ (使い方はコチラ) - カスペルスキー ウイルスリムーバル ツール Kaspersky Virus Removal Tool でスキャン

https://support.kaspersky.co.jp/8527 (使い方はコチラ)

Google や Yahoo! JAPAN の検索結果に、マルウェアの駆除方法を紹介してるかのよう装って、実際には海外製の有償ウイルス駆除ツール SpyHunter(SpyHunter-Installer.exe) を導入するよう仕向ける SpyHunter 宣伝ブログが尋常じゃない数でヒットする のでご注意くださーい! (;´Д`)<日本語の文章が機械翻訳のためか不自然なことに気づけるはず…

無料ファイル復号ツール

| 復号ツール対応状況 | ||||||

|---|---|---|---|---|---|---|

| ----- | 1.0 | 2.0 | 3.0 | 3.1 | 3.2 | 4.0 |

| カスペルスキー | O | O | O | O | O | - |

| トレンドマイクロ | O | O | * | * | * | * |

| アンラボ | - | O | * | * | * | - |

ロシアのセキュリティ会社カスペルスキーが提供してる復号ツール RannohDecryptor です。初期のバージョン(投入期間の最終日は2016年5月14、15日らへん)の暗号化ファイルに対応してます。

- Trojan-Ransom.Win32.Rannoh の感染により影響を受けたファイルを復号化するユーティリティ

https://support.kaspersky.co.jp/viruses/disinfection/8547

https://support.kaspersky.com/viruses/disinfection/8547

セキュリティ会社トレンドマイクロが提供してる復号ツール Ransomware File Decryptor(ランサムウェア復号ツール) です。暗号化ファイル3.xは一部ファイルの断片的な部分復元のみ対応です。

- Using the Trend Micro Ransomware File Decryptor Tool

http://esupport.trendmicro.com/solution/en-US/1114221.aspx

http://www.trendmicro.co.jp/jp/about-us/press-releases/articles/20160526051336.html

韓国のセキュリティ会社アンラボが提供してる復号ツール Removal Tool for CryptXXX Decryptor です。暗号化ファイル3.xは一部ファイルの断片的な部分復元のみ対応です。 (韓国語サッパリだけどGoogle翻訳などで把握可能

- 暗号化ファイル2.0向け cryptxxx_decryptor.exe、3.x向け cryptxxx_decryptor_3.x.exe

https://www.ahnlab.com/kr/site/download/product/productVaccineList.do

ランサムウェア関連メモ

■ セキュリティ会社のウイルス検出名の例

セキュリティ製品のウイルス定義データでは脅威と判定されない新鮮な亜種検体が逐一配信され”イタチごっこ”の様相です。

- トレンドマイクロ ... Ransom_WALTRIX Ransom_HPWALTRIX Ransom_CRYPTXXX

- シマンテック ... Trojan.Cryptolocker.AN Trojan.Cryptlock.AN!gm Trojan.Cryptlock.AN!g2

- マイクロソフト ... Ransom:Win32/Exxroute.A Ransom:Win32/Exxroute.B Ransom:Win32/Exxroute.C Ransom:Win32/Exxroute.D Ransom:Win32/Exxroute.E Ransom:Win32/Exxroute!rfn Ransom:Win32/Exxroute!plock Behavior:Win32/Exxroute.gen!A Behavior:Win32/Exxroute.B Behavior:Win32/Exxroute.gen!B Behavior:Win32/Exxroute.C Behavior:Win32/Exxroute.D Ransom:HTML/Exxroute.A

- Kaspersky ... Trojan-Ransom.Win32.CryptXXX など

- ESET ... Win32/Filecoder.CryptProjectXXX.A Win32/Filecoder.CryptProjectXXX.C Win32/Filecoder.CryptProjectXXX.D Win32/Filecoder.CryptProjectXXX.E Win32/Filecoder.CryptProjectXXX.F Win32/Filecoder.CryptProjectXXX.G Win32/Filecoder.CryptProjectXXX.H Win32/Filecoder.CryptProjectXXX.I など

- McAfee ... Ransomware-FMW RDN/Ransom Ransom-Exxroute!htm Ransom-Exxroute!txt など

■ 「以前のバージョン」「ファイル履歴」機能 と ボリューム シャドウコピー サービス

ボリューム シャドウコピー サービスという仕組みによって実現されてる Windows Vista/7 の「以前のバージョン」機能、Windows 8/10 の「ファイル履歴」機能で、破壊される前の過去のバックアップデータが残ってる場合にフォルダを復元・復旧できる可能性があります。

2016年5月時点で、cryptランサムウェアがシャドウコピーのデータの削除を試みる動作はなぜか確認できてません。

- ShadowExplorer … 「ボリューム シャドウコピー」のデータを視覚的に閲覧できファイルを復旧できるフリーソフト

http://fireflyframer.blog.jp/19064015.html - [Windos Vista/7] 以前のバージョンのファイル: よく寄せられる質問 (Microsoft サポート)

http://windows.microsoft.com/ja-jp/windows/previous-versions-files-faq - [Windows 8] ファイル履歴を使ってファイルまたはフォルダーを復元する (Microsoft サポート)

http://windows.microsoft.com/ja-jp/windows-8/how-use-file-history