.asasinファイル拡張子ウイルスLocky感染経路2つ 駆除&対策は?

ランサムウェア(Ransomware) は身代金を要求して脅迫するコンピュータウイルスです。

有名な映画作品 Rocky ならぬ Locky(読み方 ロッキー) は、

Windowsパソコン に保存されてるファイルを暗号化し、これを復元して元に戻す復号ツール 「Locky Decryptor™」 を購入するよう日本語や英語で脅迫する深刻な脅威です。

- 2016年2月16日あたり ... 世界中でウイルス感染キャンペーンが開始される (~.locky)

- 5月第4週 ... 新拡張子が投入される (~._locky) → 問題あったのか1日もせず巻戻し

- 6月第5週 ... 新拡張子が投入される (~.zepto)

- 9月第5週 ... 新拡張子が投入される (~.odin)

- 10月第5週 ... 新拡張子が投入される (~.shit)

- 10月第5週 ... 新拡張子が投入される (~.thor)

- 11月第4週 ... 新拡張子が投入される (~.aesir)

- 11月第4週 ... 新拡張子が投入される (~.zzzzz)

- 12月第2週 ... 新拡張子が投入される (~.osiris)

- 2017年4月 ... 新拡張子が投入される (~.loptr)

- 8月第2週 ... 新拡張子が投入される (~.diablo6)

- 8月第3週 ... 新拡張子が投入される (~.lukitus)

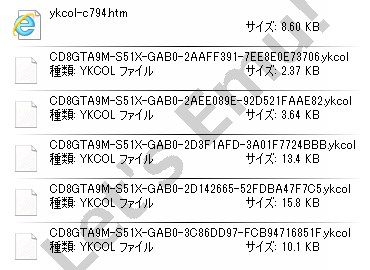

- 9月第4週 ... 新拡張子が投入される (~.ykcol)

- 10月第2週 ... 新拡張子が投入される (~.asasin)

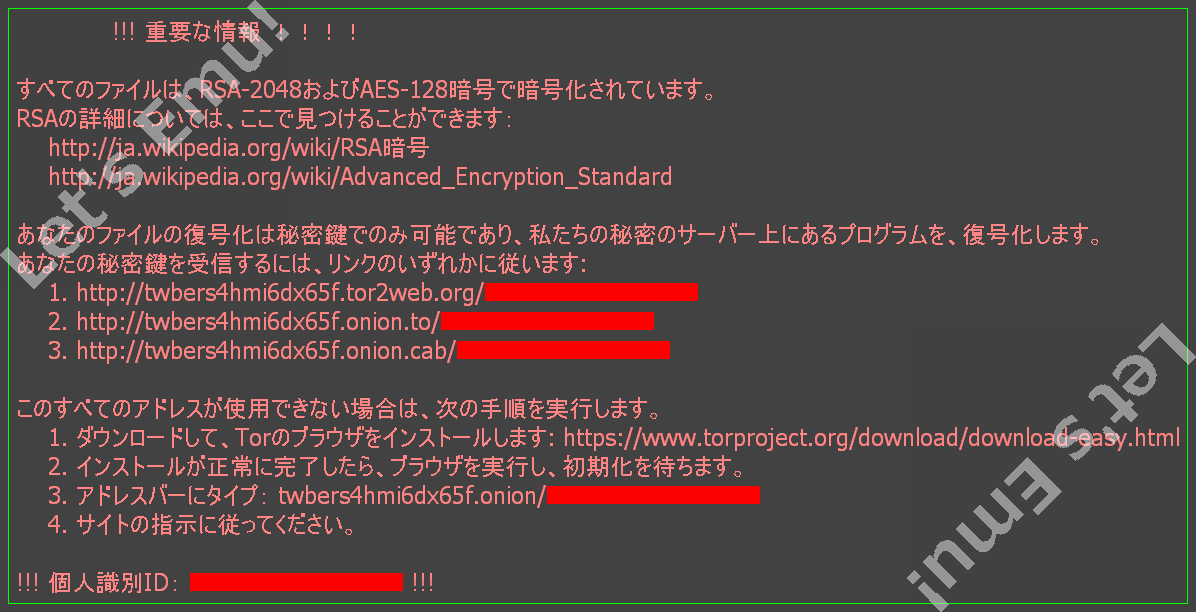

■ Lockyランサムウェアの脅迫文

ファイルを開けなくして身代金の支払いを要求するデスクトップの壁紙

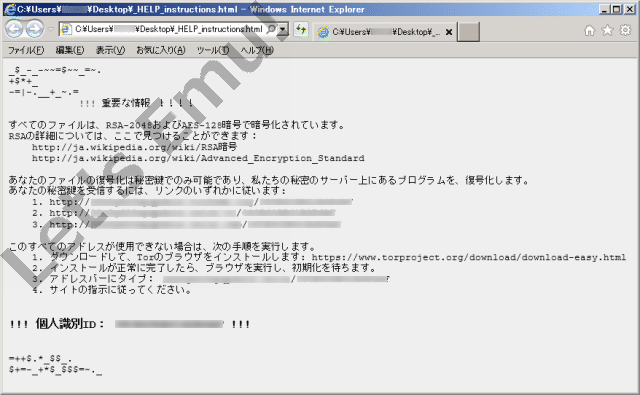

日本語表記のHTMLファイルで案内される暗号化ファイルの復号方法

!!! 重要な情報 !!!! すべてのファイルは、RSA-2048およびAES-128暗号で暗号化されています。 RSAの詳細については、ここで見つけることができます: http://ja.wikipedia.org/wiki/RSA%E6%9A%97%E5%8F%B7 http://ja.wikipedia.org/wiki/Advanced_Encryption_Standard あなたのファイルの復号化は秘密鍵でのみ可能であり、私たちの秘密のサーバー上にあるプログラムを、復号化します。 あなたの秘密鍵を受信するには、リンクのいすれかに従います: このすべてのアドレスが使用できない場合は、次の手順を実行します。 !!! 個人識別ID: **************** !!! !!! IMPORTANT INFORMATION !!!! All of your files are encrypted with RSA-2048 and AES-128 ciphers. More information about the RSA and AES can be found here: http ://en.wikipedia.org/wiki/RSA_(cryptosystem) http ://en.wikipedia.org/wiki/Advanced_Encryption_Standard Decrypting of your files is only possible with the private key and decrypt program, which is on our secret server. If all of this addresses are not available, follow these steps: !!! Your personal identification ID: **************** !!!

■ 暗号化で破壊されたファイル

暗号化される形式は、画像(.jpg .png .gif)、文書(.doc .docx .xls .xlsx .pdf .txt)、マルチメディア(.avi .wmv .wma)、圧縮アーカイブ(.zip .rar) など特定の拡張子で、元のファイルが判別できない ランダムな36ケタの英数字 でファイル名も破壊され、その拡張子が固定のアルファベット文字列に変更されます。

ハイフン含む英数字の羅列、拡張子の変更でアイコンが白紙に

ランサムウェア Locky の現物を手元のWindowsパソコン上で感染させて、ファイルが暗号化される被害の症状や身代金の支払い画面、ウイルス感染経路から分かる Locky の感染を防ぐランサムウェア対策についてブログ記事でも紹介してます。

- .ykcolウイルス対策ポイント4つ ランサムウェアLockyからWindows死守には?

http://fireflyframer.blog.jp/19064291.html

■ Lockyランサムウェアの影響環境

ランサムウェア Locky はWindows用プログラムなので何ら変哲もないファイル(拡張子 .exe .dll)にすぎず、Mac OS X、Androidスマホ、iOS(iPhone/iPad)、ガラケー、

ゲーム機、人体 らへんは残念ながら動作対応環境に含まれておらず大丈夫です。

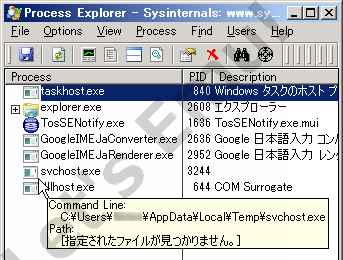

プロセス上でしれっと動作する Locky にユーザーは気付かない

ウイルス感染経路は メール か サイト閲覧

Locky ウイルスは他のWindowsパソコン狙いの ランサムウェアと同じ 2つ の感染経路 で拡散してることが確認されてます。

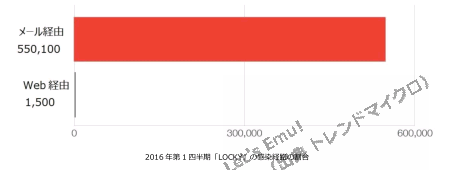

ランサムウェア Locky の感染被害者は圧倒的な メール由来 で9割以上!

(出典 トレンドマイクロ 2016年第1四半期 セキュリティラウンドアップ)

【1】 ウイルスメールの添付ファイル [?]

主に英語表記の 迷惑メール(スパムメール) を受信し、セキュリティ製品をスリ抜ける 添付ファイル をユーザー自ら開くパターンです。 (TдT)<自爆感染!

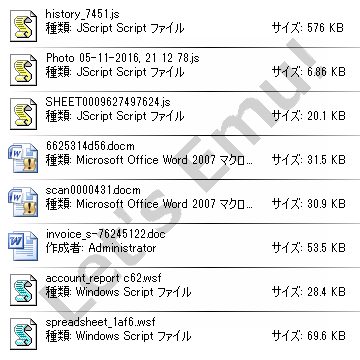

ダブルクリック厳禁! Lockyランサムウェアを送り込む 危険ファイル の実物

2016年2月以降、金銭の請求書ネタなど目に留まらざるをえないメールが活発に投入され続けていて、人間の心理的なスキを突き 添付ファイル を確認したくなる名目で誘惑します。 (;_;)<”怪しい” と見極められないユーザーさんいる

| Locky感染メールの添付ファイル | |

|---|---|

| 種類 | 拡張子 |

| JScript Scriptファイル | .js .jse |

| VBScript Scriptファイル | .vbs |

| Windows Scriptファイル | .wsf |

| ワード文書 | .doc .docm |

| エクセルファイル | .xls .xlsm |

| PDF文書 | .pdf |

| HTMLアプリケーション | .hta |

| 実行ファイル | .exe |

ファイルの種類(拡張子)に注意を払ってるかどうか が試されるものの、セキュリティソフト の対応が後手に回ってるところに ヒューマンエラー で踏み抜くユーザーさんが出現する現実があるので、スクリプトファイル と マクロウイルス を無害化して ランサムウェアの侵入を100%防ぐ無料ウイルス対策 をオススメします。 (;o;)<精神論的な 『怪しいメールを開くな!』 は難しい

【2】 ネットサーフィン中のドライブバイ・ダウンロード攻撃 [?]

ハッキング被害を受けてる一般サイトを閲覧したり、侵害された正規の広告配信サーバーが裏で読み込まれる状況にたまたま出くわし、Locky ウイルスが何ら確認もなく問答無用で強制インストールされるパターンです。

ウイルスをバラ撒く一般サイト! 育児の情報サイトで如何わしいコンテンツなく…

ただ、この攻撃手口が成立するには、下の条件の中で1つでも該当するWindowsパソコンを使用してる必要があります。

- Adobe Flash Player を更新することなく旧バージョンのまま放置してる

- Windows Update が実施されてない

- Java を更新することなく旧バージョンのまま放置してる

逆に言うと、この 条件に当てはまらないよう 無料セキュリティ診断 で確認したり、ウイルス感染経路をふさぐ対策 を済ませた Windows 7/8/10 なら、Locky が強制インストールされる機会が100%訪れないことになります。

※ Windows XP ⇒ 2014年4月にマイクロソフトのサポートが終了してるから Windows Update できず!

注意したいのは、仮にもこのような対策ソフトが導入されてあっても、更新作業をすっぽかしウイルス感染経路が開いたまま放置されてる状況なら被害に巻き込まれるところでしょう。

| ウイルス対策がセキュリティソフトの導入とWindows Updateだけのユーザー |

| どっちも \(^o^)/ ヤバイ |

| あろうことかWindowsパソコンにセキュリティソフトを導入してないユーザー |

正規サイトや広告配信サーバーを起点にマルウェアがバラ撒かれる事例が発生してるのに、『怪しいサイトにアクセスしない』 といった現実の脅威とズレてるウイルス対策は無意味です。

ウイルスの駆除削除

暗号化の作業が現在進行形で行われてる最中と判断したら、ファイルの破壊を一時的に止めさせるため Locky ウイルスが起動しない [セーフモード] または [セーフモードとネットワーク] でWindowsパソコンを立ち上げてください。

■ ファイル&レジストリ

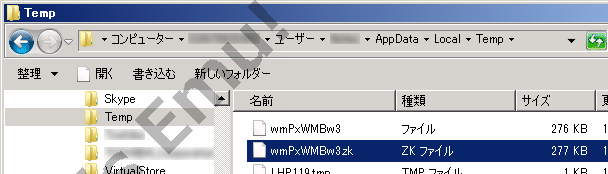

Windowsの 一時フォルダ に投下されてたウイルス本体です。

エクスプローラの日付で並び替えで新しい日付で作成されたファイルを確認

このフォルダはデフォルトでは 隠しフォルダ になってるはずで切り替えます。

- Windows の隠しファイルや隠しフォルダーを表示する方法 (Microsoft サポート)

https://support.microsoft.com/ja-jp/kb/2453311

最初の頃はシステムに存在する正規の 『C:\Windows\System32\svchost.exe』 と同じ名前を名乗って成りすましてたけど、最近は数パターンあってランダム文字列な DLLファイル(拡張子 ランダム文字列 または .dll) か 実行ファイル(拡張子 .exe) です。

C:\Users\[ユーサ゛ー名]\AppData\Local\Temp\svchost.exe

C:\Users\[ユーサ゛ー名]\AppData\Local\Temp\[ランタ゛ム文字列].[ランタ゛ム文字列] ⇒ 画像

または

C:\Users\[ユーサ゛ー名]\AppData\Local\Temp\[ランタ゛ム文字列].dll ⇒ 画像

または

C:\Users\[ユーサ゛ー名]\AppData\Local\Temp\[ランタ゛ム文字列].exe ⇒ 画像

または

C:\Users\[ユーサ゛ー名]\AppData\[ランタ゛ム文字列].exe ⇒ 画像

■ 脅迫文ファイル (無害)

_Locky_recover_instructions.txt _Locky_recover_instructions.bmp

_RESTORE_instructions.html _RESTORE_instructions.bmp

_[数字]_HELP_instructions.html _HELP_instructions.html _HELP_instructions.txt _HELP_instructions.bmp

_[数字]_HOWDO_text.html _HOWDO_text.html _HOWDO_text.bmp

_[数字]_WHAT_is.html _WHAT_is.html _WHAT_is.bmp

_[数字]-INSTRUCTION.html -INSTRUCTION.html -INSTRUCTION.bmp

OSIRIS-[英数字].htm OSIRIS.htm OSIRIS.bmp

loptr-[英数字].htm loptr.htm loptr.bmp

diablo6-[英数字].htm diablo6.htm diablo6.bmp

lukitus-[英数字].htm lukitus.htm lukitus.bmp

ykcol-[英数字].htm ykcol.htm ykcol.bmp

asasin-[英数字].htm asasin.htm asasin.bmp

■ 無料ウイルススキャンツール (フリーソフト、駆除対応)

- マイクロソフト セーフティスキャナー Microsoft Safety Scanner でクイックスキャン

https://www.microsoft.com/ja-jp/wdsi/products/scanner (使い方はコチラ) - マルウェアバイト アンチマルウェア Malwarebytes Anti-Malware Free で脅威スキャン

https://www.malwarebytes.com/antimalware/ (使い方はコチラ) - カスペルスキー ウイルスリムーバル ツール Kaspersky Virus Removal Tool でスキャン

https://support.kaspersky.co.jp/8527 (使い方はコチラ)

Google や Yahoo! の検索結果には、マルウェアの駆除方法を紹介してるかのよう装い 有償 のウイルス駆除ツール SpyHunter(SpyHunter-Installer.exe)、Reimage(ReimageRepair.exe)、WiperSoft(WiperSoft-installer.exe) を騙して導入させる 詐欺ブログが大量にヒットする のでホントご注意ください! (;´Д`)

■ 「以前のバージョン」「ファイル履歴」機能 と ボリューム シャドウコピー サービス

ボリューム シャドウコピー サービスという仕組みによって実現されてる Windows Vista/7 の「以前のバージョン」機能、Windows 8/10 の「ファイル履歴」機能で、破壊される前の過去のバックアップデータが残ってる場合にフォルダを復元・復旧できる”可能性”があります。

- ShadowExplorer … 「ボリューム シャドウコピー」のデータを視覚的に閲覧できファイルを復旧できるフリーソフト

http://fireflyframer.blog.jp/19064015.html - ファイル履歴を使ってファイルまたはフォルダーを復元する (Microsoft サポート)

http://windows.microsoft.com/ja-jp/windows-8/how-use-file-history

Locky ランサムウェア関連メモ

■ Locky ウイルス検出名の例

セキュリティ会社から検出名はいちおう付けられてるけど、攻撃キャンペーンが継続してる間はウイルス定義データで脅威と判定されない新鮮な亜種が逐一ドバドバ投入されます。 (´0`)<身代金ビジネスを妨害されないよう

ESET Win32/Filecoder.Locky.A Win32/Filecoder.Locky.B Win32/Filecoder.Locky.C Win32/Filecoder.Locky.D Win32/Filecoder.Locky.E Win32/Filecoder.Locky.F Win32/Filecoder.Locky.G Win32/Filecoder.Locky.H Win32/Filecoder.Locky.I Win32/Filecoder.Locky.J Win32/Filecoder.NFX McAfee RDN/Ransomware-Locky Kaspersky Trojan-Ransom.Win32.Locky Trojan.Win32.Reconyc Microsoft Ransom:Win32/Locky.A Ransom:Win32/Locky.A!plock Ransom:Win32/Locky.B Ransom:Win32/Locky!rfn Behavior:Win32/Locky.A Behavior:Win32/Locky.B Behavior:Win32/Locky.C Ransom:Win32/Locky.D Behavior:Win32/Locky.D Behavior:Win32/Locky.E Ransom:Win32/Locky.E Ransom:Win32/Locky!enc Behavior:Win32/Locky.F!rsm Behavior:Win32/Locky.G!rsm Behavior:Win32/Locky.gen!A Ransom:HTML/Locky.A Symantec Ransom.Locky Ransom.Locky.B Ransom.Lukitus Trojan.Cryptolocker.AF Trojan.Cryptlock.AF!gm Trojan.Cryptlock.AF!g3 Trojan.Cryptlock.AF!g4 Trojan.Cryptlock.AF!g6 JS.Downloader VBS.Downloader.Trojan W97M.Downloader Trend Micro Ransom_LOCKY Ransom_HPLOCKY Ransom_LOCKYENC JS_LOCKY JS_LOCKYLOAD VBS_LOCKY W2KM_LOCKY X2KM_LOCKY

■ 種類が違う偽Lockyランサムウェア AutoLocky

2016年4月に暗号化ファイルの拡張子を「~.locky」に変更し、脅迫文ファイル上で 『Locky Ransomware』 と名乗ってる不正なプログラムが確認されてるけど、本家 Locky の挙動を表面的に真似してるだけで種類が異なる別モノです。

- Decrypted: The new AutoLocky Ransomware fails to impersonate Locky - Bleeping Computer

http://www.bleepingcomputer.com/news/security/decrypted-the-new-autolocky-ransomware-fails- …

セキュリティ会社が提供する無料復号ツール 「Emsisoft Decrypter for AutoLocky」「トレンドマイクロ ランサムウェア復号ツール」 は AutoLocky による暗号化ファイルに対応してるだけで、本家 Locky は攻撃キャンペーンが始まってから無料復号ツールがリリースされたことは一度もない状況です。