セキュリティソフト導入率7割 それでも感染被害の原因ドライブバイ・ダウンロード攻撃

Windows Vista/7/8/10パソコンを使ってる皆さ〜ん! ウイルス対策してますか? (^^)b

こういうセキュリティソフト をちゃんと導入してあるから 『ウイルス感染なんてありえないよ〜ん♪ (*´ω`*)』 なんて考えちゃう平和ボケなそこのアナタッ! ウイルス感染原因を見落としてませんか?

セキュリティソフトの導入 と Windows Update で鉄壁♪

⇒ 実は鉄壁じゃない!

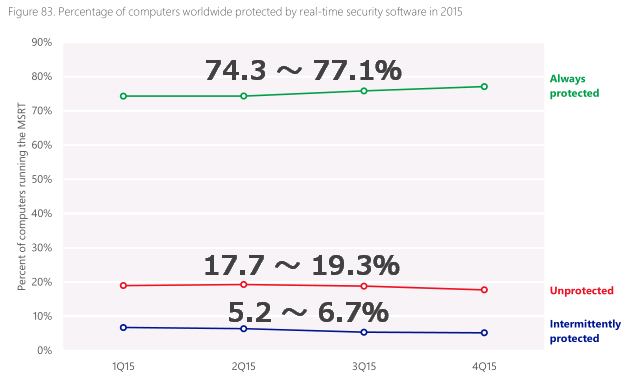

Windowsパソコン にセキュリティソフトを導入するのはもちろん大事なことで、マイクロソフトが調査した統計でも ウイルス感染被害にあう確率を下げる効果 が実証されてるけど、残念ながら脅威回避を100%保証してるワケではないのです。

= Windowsパソコンのセキュリティソフト利用状況 2015年 =

緑色 → セキュリティソフトを導入して正常に運用されてるPCは7割ほど

(グラフ出典 Microsoft Security Intelligence Report 第20版)

というのも、尋常じゃない量のウイルス(亜種)が毎日投入され、セキュリティ会社はそれを後追いで対応していってます。

対応されるまでの間は検出できないタイムラグが発生しうるので、セキュリティ会社は毎日ひたすらウイルス定義データを更新して攻撃者に対抗する イタチごっこ を続けてます。 (ー。ー;)<要は後出しジャンケン

セキュリティソフトが対処してくれないドライブバイ・ダウンロード攻撃!

ドライブバイ・ダウンロード攻撃 という脅威は知ってますか?

- Windows XP/Vista/7/8/10 ... ウイルス感染攻撃の超定番な手口として2000年代から広く実施されてる

- Mac OS X ... バックドアの配信に Java の脆弱性を悪用した攻撃が過去2012年に確認された

- Android OS ... ランサムウェアの配信に標準ブラウザの脆弱性を悪用す攻撃が2016年に確認されてる

Windowsパソコンをターゲットとするものは Internet Explorer、Mozilla Firefox、Google Chorme といったブラウザで使ってネットサーフィンしてる時に、不正なページを単に閲覧するだけでウイルスが強制的に起動してしまう脅威です。

この攻撃を回避するには、ウイルスの起動に悪用されるソフトをあらかじめ最新版に更新しておくことが重要になります。

■ ウイルス感染経路になってしまう危険ソフトはこれだっ!

更新しておかないとヤバイことになる超危険なソフトは4系統あります。

| ウイルス感染経路4系統 脆弱性3兄弟は大丈夫!? | ||

|---|---|---|

Windows OS 、Internet Explorer 、Microsoft Edge 、Microsoft Silverlight 、Windows Media Player 、Microsoft Office(Word/Excel) … |

||

※ Windows XP ⇒ 2014年4月にマイクロソフトのサポート終了で Windows Update できない!

仮にも古いバージョンのまま更新されず放置されてるWindowsパソコンは、ウイルス感染させ放題なポンコツであり、導入されてるであろう

このような対策ソフトたちはユーザーに代わって更新作業をやりません。

ネット上には セキュリティソフトの購入を誘う単なる宣伝と Windows Update の実施だけでウイルス対策のお話が完結する中途半端な日本語サイト もけっこうよく見かけます。 (;´Д`)

不正なページはハッキングされた企業ホームページや個人サイト!

さすがにもうこんな 前世代的で時代遅れな考え を信じちゃってませんよね。 (ノ∀`)<根強く信じられてる神話

- ウイルスに感染するのはエッチなサイトに行く変態だけ! 怪しいサイトに行かないから関係ない!

- Yahoo! JAPAN とか YouTube とかちゃんとした企業が運営してるサイトしか見ないから安全!

今や怪しくも何ともない 普通の一般サイトやブログが悪意のある第三者にハッキング(改ざん)されウイルスをバラ撒く トラブルが最も多いのが現実で、 しまいに正規の広告配信サーバーが殺られてウイルスをバラ撒く事例さえも…。

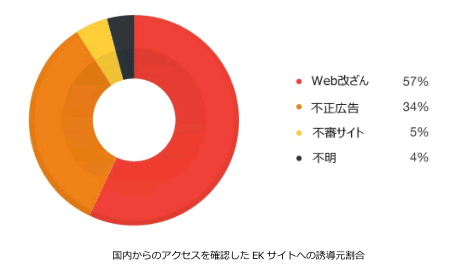

いわゆる”怪しいサイト”じゃないところがウイルス感染源になってる日本の現実…

(出典 トレンドマイクロ 2016年第1四半期 セキュリティラウンドアップ)

2015 年を通じ不正プログラム拡散での利用が顕著だった「正規サイト汚染」は、2016 年に入っても継続が見られています。正規サイト汚染の攻撃シナリオでは、汚染サイトから脆弱性攻撃サイト(EK サイト)へ誘導し、脆弱性を利用した攻撃を行うことにより最終的に不正プログラムを感染させます。

(〜中略〜)

EK サイトへアクセスを誘導した正規サイト汚染には「Web 改ざん」と「不正広告」の 2 つの手口があります。2016 年第 1 四半期に国内からのアクセスが確認された EK サイトの調査からは、Web 改ざんが57%、不正広告が 34%とわかりました。

《トレンドマイクロ セキュリティラウンドアップ より》

警察からも…。

改ざんウェブサイト閲覧によるマルウェア感染に関する注意喚起について - 警察庁 @police

改ざんされたウェブサイトの多くは、普段は問題ないコンテンツを提供している健全なサイトであり、かつての「怪しいサイトを見にいかなければ大丈夫」という常識は通用しません

http://www.npa.go.jp/cyberpolice/detect/pdf/20130626.pdf

■ ゴメン! ウイルスをバラ撒いちゃった!

すべてが表沙汰になっておらず公表すらされてない現実もあるけど、たとえば 「改ざん お詫び」 というキーワードで検索すると 『ホームページの改ざん被害を喰らったからウイルススキャンして』 という謝罪ページを大量に拝めます! \(^o^)/

- 「鏡リュウジの星に願いを」を閲覧になったお客様へご確認のお願い (Yahoo! JAPAN)

http://fortune.yahoo.co.jp/information/announce/201001091617.html - ローソンホームページ「採用」サイトをご覧になった皆さまへのお願い (ローソン)

http://www.lawson.co.jp/emergency/detail/detail_39.html - JR東日本サイトが再び改ざん、キーワード検索を一時利用停止 (INTERNET Watch)

http://internet.watch.impress.co.jp/docs/news/20100225_351183.html - 環境省「CO2みえ〜るツール」が改ざん 閲覧者にマルウェア感染のおそれ (ITmedia)

http://www.itmedia.co.jp/news/articles/1303/18/news122.html - 約300サイトがすでに改ざん 広がるウイルス感染の手口 (日本経済新聞)

http://www.nikkei.com/article/DGXNASFK1903M_Z10C13A3000000/ - トヨタのサイト改ざん 閲覧でウイルスに感染 情報流出など被害を調査中 (日本経済新聞)

http://www.nikkei.com/article/DGXNASDG19048_Z10C13A6000000/ - 閲覧だけでウィルス感染のおそれ - 「H.I.S.」など3サイトで発覚 (CNET Japan)

http://japan.cnet.com/news/service/35048745/ - 「はとバス」「ヤマレコ」のサイト改ざん、IEへのゼロデイ攻撃を仕込まれていた可能性 (INTERNET Watch)

http://internet.watch.impress.co.jp/docs/news/20140226_637153.html - ランサムウェア拡散を狙うWeb改ざん、国内サイト70件以上で被害を確認 (トレンドマイクロ)

http://blog.trendmicro.co.jp/archives/12434

- 偽セキュリティソフト「Security Tool」感染爆発 原因はマイクロアドの広告配信サーバへの攻撃 (GIGAZINE)

http://gigazine.net/news/20100927_security_tool/ - 米Google、MSのアドネットワークで悪意ある広告の配信:サイトを閲覧するだけで感染のおそれ (財経新聞)

http://www.zaikei.co.jp/article/20101211/63829.html - Yahoo!の広告からマルウェアが送り込まれて何千人も感染する事態が発生 (GIGAZINE)

http://gigazine.net/news/20140106-yahoo-web-malware/ - 不正広告3700サイトの衝撃! トレンドマイクロが現状を説明 (ASCII.jp)

http://ascii.jp/elem/000/001/087/1087367/ - 国内3000サイトに不正広告、50万人にウイルス感染の危機 (ITmedia)

http://www.itmedia.co.jp/enterprise/articles/1510/01/news106.html

■ 改ざん被害は日常的な出来事

このような改ざん被害は世界中で日常的に起こっていて、検索エンジンを運用するため世界中のページを収集してる Google も恐ろしい現実をサラリと指摘してます。 (−o−;)<”怪しい”とは真逆の正規サイトが意図せず加害者になってるワケ

【理想】

危険なサイトにアクセスしない! 怪しいリンクをクリックしない! (ドヤ顔

どうせエロサイト見てたんでしょ m9(^Д^)

【現実】

Google のセーフ ブラウジング テクノロジーは、1 日に数十億件の URL を調査して、安全ではないウェブサイトを探します。 1 日に安全ではないウェブサイトが新たに数千件も見つかります。 そのうちの多くは、正当なウェブサイトが不正使用されたものです。

https://www.google.com/transparencyreport/safebrowsing/?hl=ja

ドライブバイ・ダウンロード攻撃の事例

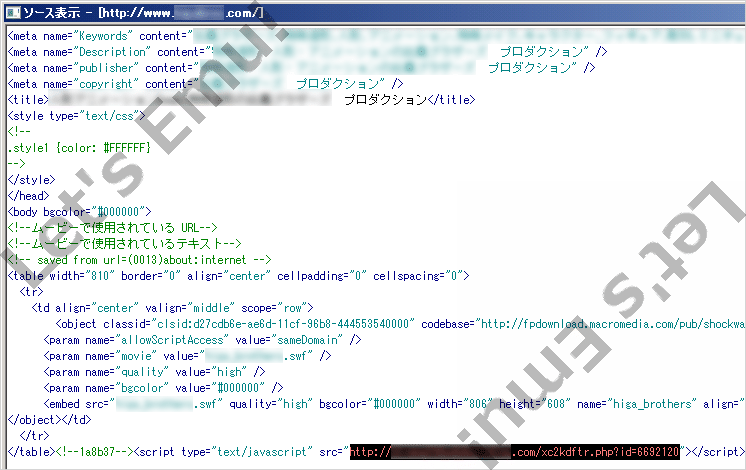

大手ではないけど、とある造形制作プロダクションのホームページがハッキングされてました。 (残念ながらエロ要素なぞないw

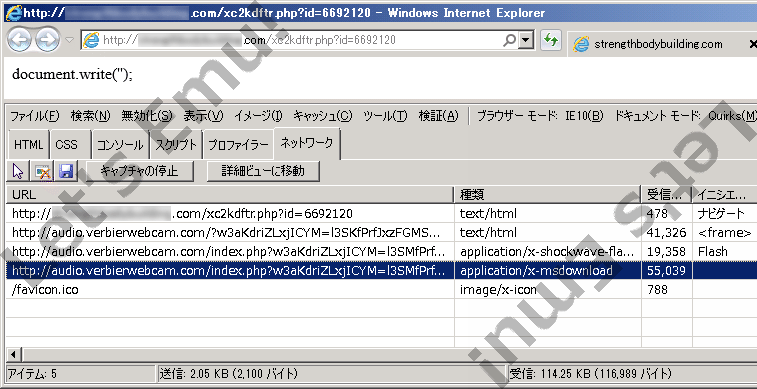

サイトを訪問すると、ブラウザは裏で不正なページ(下の反転部分)を読み込むようになってる

ここで Adobe Flash Player の更新を放置してる危険な状態 にしておいてウイルス感染攻撃をモロに喰らってみました。

ドライブバイ・ダウンロード攻撃の処理によってマルウェアが強制的に送り込まれてくる流れ

不正なFlashファイルを裏で読み込み、ユーザーの意思関係なく勝手にWindows向け実行ファイルがダウンロードされます。

http://www.*****.com/ ← 改ざん被害を受けてる日本の一般サイト http://*****.com/xc2kdftr.php?id=6692120 | text/html ← リダイレクター http://audio[.]verbierwebcam[.]com/? 〜 | text/html | <frame> ← エクスプロイトキットのランディングページ http://audio[.]verbierwebcam[.]com/index.php? 〜 | application/x-shockwave-flash ← 不正なFlashファイル.swfを読み込む http://audio[.]verbierwebcam[.]com/index.php? 〜 | application/x-msdownload ← 不正な実行ファイル.exeを読み込む

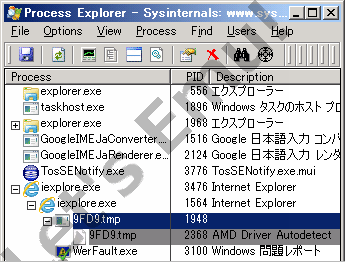

コチラは改ざんサイトを踏んだ直後のプロセスの様子で、ナゾの実行ファイルが起動してウイルスに感染してしまった瞬間になります。

ブラウザ iexplore.exe の下層にナゾのファイル 9FD9.tmp が動いてる!?

今回は攻撃されることが分かってるので可視化できてるけど、通常はブラウザ内部でひっそりと攻撃処理が発動し、時間で言えばホンの数秒の出来事になります。

このような状況を想定し、常にビクビクしながらネットサーフィンするユーザーはいないはずで、無料ウイルス対策を実施してないことが原因となって、セキュリティソフトを導入してるのにウイルス感染して気付かないことすら起こるワケです。

ファイル開けない金払え!? ランサムウェア感染

文書ファイルや画像ファイルが開かなくなり、破壊されたファイルを復元したいなら身代金を支払うよう脅してくるランサムウェアウイルスの被害も、やはり感染手口の1つがドライブバイ・ダウンロード攻撃による強制インストールです。

ファイルの暗号化で身代金要求! ランサムウェアの感染経路と対策

☆ こんな人がウイルスの餌食に…!

このウイルス対策をしてないとセキュリティソフトを導入してるのにウイルス被害 に巻き込まれます。ファイルの拡張子に注意を払いウイルスメール に対処する ことも重要で、何だかんだウイルス定義データを更新して後を追うセキュリティソフトにすべてを託すWindowsユーザーさんも実は危ない!

ウイルスバスター、ノートン、ウイルスセキュリティZERO、カスペルスキー、イーセット、マカフィーといった有償製品、Microsoft Security Essentials(MSE)、avast!、AVG といったフリーソフトなど…。