ファイル&フォルダがショートカットに!? USBウイルス感染と駆除削除

Windowsパソコン

Windowsパソコン がウイルスに感染する経路の1つ USBメモリ!

{自宅のパソコン}

↑ ↓

{職場・学校・知人宅のパソコン}

USBメモリのメリットというとデータの手軽な格納と持ち運びのしやすさの一方、人間のリアルな移動がウイルス媒介・拡散を手助けするセキュリティリスクになってます。 (^^;

〜 USB端子のある電子機器もウイルスの運び屋に 〜

USBメモリ |

SDカード |

外付けハードディスク |

デジカメ |

音楽プレイヤー

USBメモリで拡散するウイルスの種類

自分自身の分身を他のコンピュータに拡散する挙動から ワーム(Worm) に分類される主要な感染経路は?

USBメモリ

- ドライブバイ・ダウンロード攻撃 による強制インストール

- Skype のチャット経由で受け取る実行ファイル

- 英語表記の迷惑メール(スパムメール) に添付された実行ファイル

| Windows狙いのワーム型ウイルス例 | |

|---|---|

| Worm:Win32/Dorkbot | Worm:Win32/Gamarue |

| Worm:Win32/Autorun | VirTool:INF/Autorun |

| Worm:Win32/Phorpiex | Worm:Win32/Conficker |

| Worm:Win32/Taterf | Trojan:Win32/Ramnit |

亜種の投入が継続してる種類もあって、ウイルス定義データを更新して後を追うセキュリティソフトが導入されてるにも関わらず感染被害に巻き込まれる場合も! (-_-;

■ USBメモリのウイルスチェック方法

USBメモリ を Windowsパソコン に接続する

- Windowsのエクスプローラを起動し、左側のフォルダツリーで

USBメモリ のドライブを選択する

- 右クリックしてメニューからウイルススキャン用の項目をクリックする

ウイルスバスター ... [セキュリティ脅威のスキャン]

ノートン ... [Norton Internet Security] → [今すぐスキャン]

ウイルスセキュリティ ... [ウイルス検査]

USBウイルスの駆除削除

ウイルスに殺られてしまった時点で導入済みの セキュリティソフト は検出できない状態の可能性があります。 (´・ω・`)<ウイルスによっては駆除されないよう

セキュリティソフト を動作不能にさせる場合も…

■ USBメモリ内のショートカットはまだ起動してない場合

セキュリティソフトのウイルス定義データを更新してスキャンします。 ↓無料で使える駆除ツールも

- マイクロソフト セーフティスキャナー Microsoft Safety Scanner でクイックスキャン

https://www.microsoft.com/ja-jp/wdsi/products/scanner (使い方はコチラ) - カスペルスキー ウイルスリムーバル ツール Kaspersky Virus Removal Tool でスキャン

https://support.kaspersky.co.jp/8527 (使い方はコチラ) - マルウェアバイト アンチマルウェア Malwarebytes Anti-Malware Free で脅威スキャン

https://www.malwarebytes.com/antimalware/ (使い方はコチラ)

■ UABメモリ内のショートカットを起動してしまった場合

【1】 Windowsパソコン上で動作してるウイルスに対処するため 無料ウイルス駆除ツール を入手しスキャンします。

- 可能ならインターネットの接続を遮断 (一時的にネット情報が得られなくなるので注意)

- インターネットに接続できるコンピュータが別にあるならそちらを情報収集用に

- 感染パソコンを「セーフモード」か「セーフモードとネットワーク」にすればウイルスは動作しない

【2】 Windowsパソコンを普通に再起動して USBメモリのドライブのみ指定してウイルススキャンします。

【3】 USBメモリ 上にファイルを新規作成して様子を見ます。もしショートカットが再び作成されるならウイルス感染状態…。 orz

□ ファイルやフォルダの隠しファイルの解除

隠しファイルを目視できるようエクスプローラの フォルダーオプション → [表示]タブ → [詳細設定:] で次の2つを切り替えます。

- 中ほどにある [隠しファイル、隠しフォルダー、および隠しドライブを表示する] の方にチェックマークを入れる

- 最下部にある [保護されたオペレーティングシステムファイルを表示しない(推奨)] のチェックマークを外す

オンラインソフト紹介サイト Vector には、ファイルの属性を一括変更できるフリーソフトも公開されてます。 (´_` )<「隠しファイル」「システムファイル」を無効に

□ USBメモリの初期化

慎重を期したいなら USBメモリ のフォーマット(初期化)を行うとすべてのファイルを消去できます。 (ーー)b<あらかじめ

USBメモリ 内から必要なファイルやフォルダを退避させてから

- ファイルやフォルダを移動する時は ドラッグ&ドロップではなく必ずコピーや切り取り すること

- USBメモリのフォーマットするには、エクスプローラでドライブを選択して右クリックメニューから

ショートカットが作成されファイルやフォルダが消えた!?

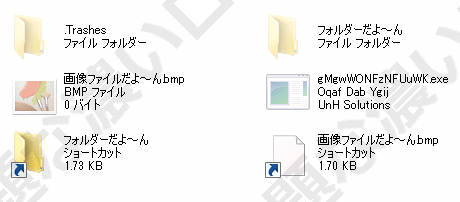

実際に Worm:Win32/Dorkbot に感染させた時のUSBメモリ内のイメージ画像です。

日本では Skype のチャット経由でウイルスのダウンロードを誘う不正なメッセージが拡散し、感染ユーザーのWindowsパソコンが遠隔操作されて同じメッセージをバラ撒く被害が流行りました。

本来のファイルやフォルダが隠しファイルになって消失したかのような状態になり、一方で同じファイル名やフォルダ名のショートカットがスリ替わる形で新たに作成されます。

- フォルダーだよ〜ん(.lnk)

- 画像ファイルだよ〜ん.bmp(.lnk)

この不正なショートカットをダブルクリックして開くとウイルス(gMgwWONFzNFUuWK.exe)が起動する仕組みだけど、異変を気づかせないトリックとして本来のファイルも正常に表示する処理が用意されてます。

【フォルダ偽装ショートカットの処理内容】 %SystemRoot%\system32\cmd.exe /c "%SystemRoot%\explorer.exe %cd%フォルダーだよ〜ん & start %cd%gMgwWONFzNFUuWK.exe & exit" 【画像ファイル偽装ショートカットの処理内容】 %SystemRoot%\system32\cmd.exe /c "start %cd%画像ファイルだよ〜ん.bmp & start %cd%gMgwWONFzNFUuWK.exe & exit"

USBメモリを接続するとウイルス感染!?

USBメモリ のオートラン機能を悪用した感染手口は 2011年のマイクロソフトの対応により事実上封じ込められました。

□ Windows XP/Vista ⇒ 2011年に Windows Update 経由でオートラン機能を無効化するパッチを配信済み

□ Windows 7/8/10 ⇒ USBメモリの自動再生機能のうち「プログラムを実行するパラメータ」が無効になってる

| USBメモリによるウイルスの感染手口 | |

|---|---|

| USBメモリをWindowsパソコンに接続すると自動実行機能(autorun.infファイル)によりウイルスが起動する | |

| 自爆感染 | USBメモリ内に保存されてる偽装されたショートカットなど不正なファイルをユーザー自らダブルクリックしてウイルスが起動する |

- 2011年2月 USB 経由のマルウェア感染に対する予防策 - Autorun の更新プログラム

https://blogs.technet.microsoft.com/jpsecurity/2011/02/17/usb-autorun/ - 2011年6月 Windowsの自動実行機能 (Autorun) の無効化の効果について考える

https://blogs.technet.microsoft.com/jpsecurity/2011/06/29/windows-autorun/

なので、USBメモリを接続しただけでWindowsパソコンがウイルスに感染する状況は起こりえず USBメモリ内に存在する不正ファイルをユーザーの意思で起動する自爆感染 が必須になってます。