【ファイル暗号化】 身代金要求ランサムウェアウイルス TeslaCrypt 【mp3/vvvウイルス】

ランサムウェア(Ransomware)は、身代金を要求する脅迫ウイルスです。

TeslaCrypt(読み方 テスラ クリプト)と呼ばれるプログラムは、Windowsパソコンに保存されてる特定の拡張子を持ったファイルを暗号化して破壊し、これを解除してファイルを元に戻す復元ツールを購入するよう要求します。 (;´Д`)<英語で

確認されてる ランサムウェア のうちの1つ TeslaCrypt ウイルスは 2016年4月下旬 に配信された最終バージョンをもって感染活動を停止し、5月中旬には暗号化ファイルを復号できるマスターキーを攻撃者自ら公表して終焉を迎えました。これを受けて、セキュリティ会社から無料復号ツールが多数リリースされてます。

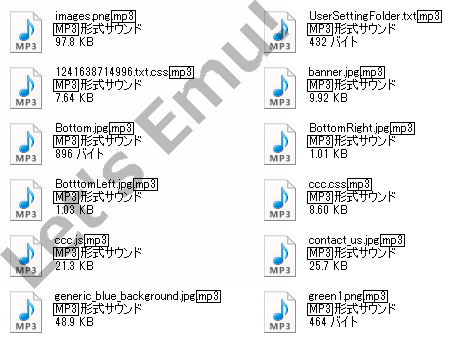

暗号化される形式は、画像ファイル(.jpg)、文書ファイル(.doc .xls .pdf .txt)、メディアファイル(.avi .wma .mp4)、圧縮ファイル(.zip .rar)といったもので、そのファイルの拡張子に「〜.vvv」「〜.micro」「〜.mp3」を付け足して変更するか、2016年3月15日以降はファイル名や拡張子の変更を行わず内部データだけ破壊する動作になってます。

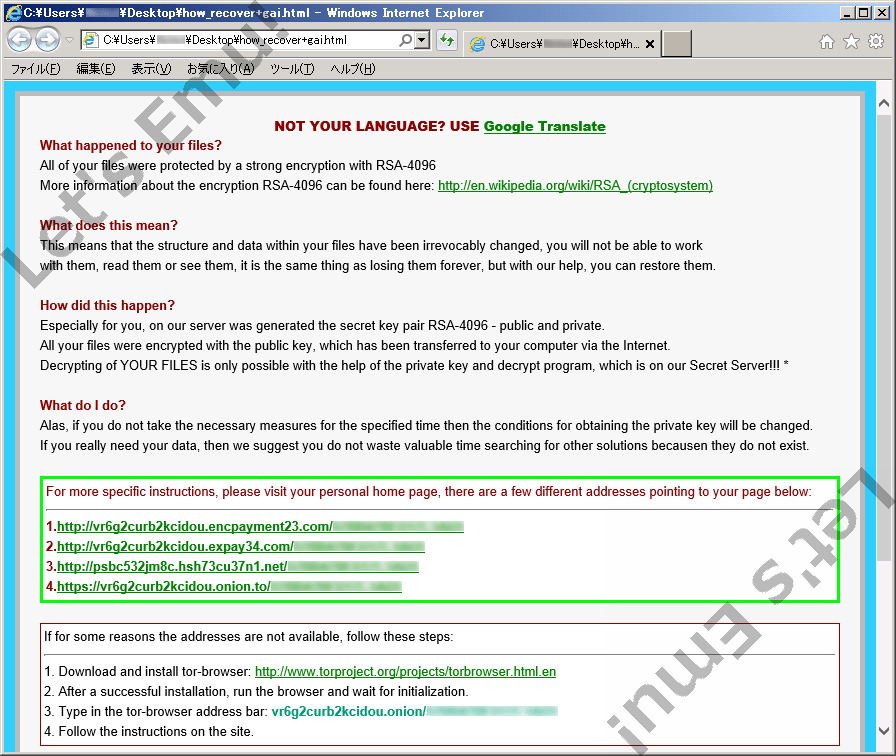

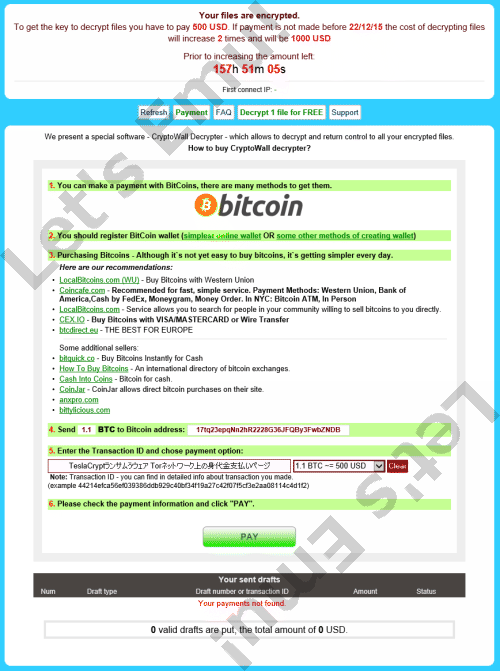

身代金の支払いを要求するメッセージ文書は、種類が異なる別のランサムウェア CryptoWall をパクって真似してます。

〜 ファイルを暗号化したので身代金を支払うよう脅迫するHTMLファイル 〜

「RECOVERうんたら.html」「ReCoVeRyうんたら.html」という名前のHTML・テキスト・PNGファイルが作成される

NOT YOUR LANGUAGE? USE https://translate.google.com

What's the matter with your files?

Your data was secured using a strong encryption with RSA4096.

Use the link down below to find additional information on the encryption keys using RSA-4096 https://en.wikipedia.org/wiki/RSA_(cryptosystem)

NOT YOUR LANGUAGE? USE Google Translate

What happened to your files?

All of your files were protected by a strong encryption with RSA-4096

More information about the encryption RSA-4096 can be found https://en.wikipedia.org/wiki/RSA_(cryptosystem)

!!! IMPORTANT INFORMATION !!!!

All of your files are encrypted with RSA-4096.

More information about the RSA algorythm can be found here:

http://en.wikipedia.org/wiki/RSA_(cryptosystem)

被害者の声、SNSで拡散したデマ、セキュリティ会社が発表する情報を寄せ集めたブログ記事も見かけるけど、”又聞き”や”伝聞”ではなくランサムウェアの現物を感染させて、ファイル暗号化の症状や身代金の支払い画面の様子、2つの感染経路から分かる TeslaCrypt 対策についてブログ記事で紹介してますー。 (ー_ー)b

- 2016年5月 TeslaCryptランサムウェアが暗号化ファイルの複合キー公表 自ら終了する衝撃の結末

https://blogs.yahoo.co.jp/fireflyframer/34108988.html - 2015年12月 vvvウイルス感染画像! 500ドル要求TeslaCryptランサムウェアがファイル暗号化!

https://blogs.yahoo.co.jp/fireflyframer/33835464.html - 2015年2月 TeslaCryptファイル暗号化ランサムウェアウイルス 拡張子ecc exx 対策は?

https://blogs.yahoo.co.jp/fireflyframer/33357406.html

なお、ランサムウェア TeslaCrypt はWindows用プログラムなので、何ら変哲もない実行ファイル(拡張子 .exe)の1つにすぎず、たとえば Mac OS X、スマートフォン(Android/iPhone)、ガラケー、

家庭用ゲーム機、人体 らへんは残念ながら対応環境に含まれてません。

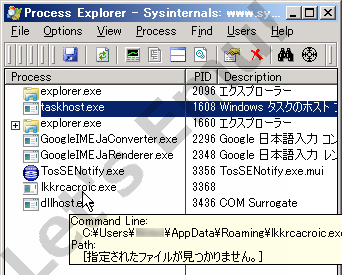

〜 TeslaCrypt に感染しファイルの暗号化作業を行ってる時の様子 〜

プロセス上でしれっと動く TeslaCrypt の実行ファイルにユーザーは気付かない

感染経路はメールの添付ファイル か サイト閲覧による強制感染

TeslaCrypt ウイルスを含むランサムウェアの感染経路は 2つ 確認されてます。

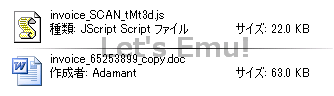

【1】 ウイルスメールの添付ファイル [?]

企業や機関を名乗って成りすます主に英語表記の 迷惑メール(スパムメール) を受信し、Windowsユーザーが添付ファイルを起動して自爆感染するヒューマンエラーなパターンです。

添付されてる圧縮ファイルを解凍すると中身が JavaScript/JScriptファイル(拡張子 .js) だったり、マクロを悪用するワード文書ファイル(拡張子 .doc) がそのまま添付されてる形で開くよう誘導します。

= TeslaCrypt をダウンロードして感染させるJavaScriptファイル&Word文書 =

ダブルクリック厳禁! 請求書を意味する invoice〜 なファイル

- 英語迷惑メールの正体はウイルス 添付ZIP圧縮の中身jsファイル開くとランサムウェア感染

http://fireflyframer.blog.jp/19064094.html - [注意]invoice英語迷惑メール ワードdoc/docmファイルでウイルス感染

http://fireflyframer.blog.jp/19064101.html

典型的なウイルスメールの手口で、圧縮ファイルを解凍する と登場する Windows用実行ファイル(拡張子 .exe) や スクリーンセーバー(拡張子 *.scr) も注意が必要で、怪しいメールを見極める技量はどうでもよくファイルの拡張子を確認してるかどうかが試されます。

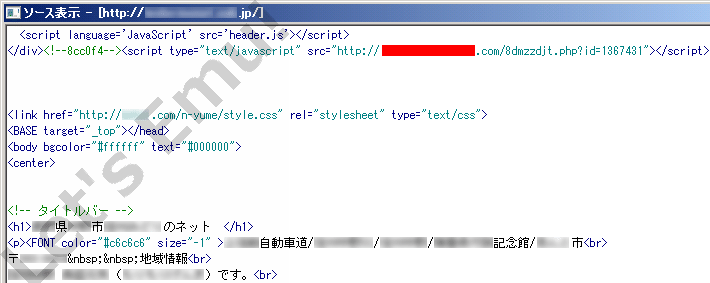

【2】 ネットサーフィン中のドライブバイ・ダウンロード攻撃 [?]

ハッキング被害を受けてる一般サイトやブログを閲覧したり、侵害された正規の広告配信サーバーが裏で読み込まれる状況にたまたま出くわし、TeslaCrypt ウイルスが何ら確認もなく問答無用で有無を言わさず強制インストールされるパターンです。

〜 TeslaCrypt ウイルスをバラ撒くハッキングされた一般サイト 〜

悪意のある第三者が不正なコードを挿入して改ざん! 悲しいかなサイト内にエッチなコンテンツはない

ただ、この攻撃手口が成立するには、下の4条件の中で1つでも該当するWindowsである必要があります。

- Adobe Flash Player を更新することなく旧バージョンのまま放置してる

- Windows Update が実施されてない

- Java を更新することなく旧バージョンのまま放置してる

- Adobe Reader を更新することなく旧バージョンのまま放置してる

逆に言うと、4条件に当てはまらないよう 無料セキュリティ診断 や ウイルス感染経路をふさぐ対策 を済ませた Windows Vista/7/8/10 なら、TeslaCrypt が強制インストールされる機会が100%訪れないことになります。

- Adobe Flash Player はちゃんと最新版に更新されてる

- Windows Update は毎月実施されてる

- Java はちゃんと最新版に更新されてる

- Adobe Reader はちゃんと最新版に更新されてる

※ Windows XP ⇒ 2014年4月にマイクロソフトのサポートが終了してるから Windows Update できず!

注意したいのは、仮にもこのような対策ソフトが導入されてあっても、更新作業をすっぽかしウイルス感染経路が開いたまま放置されてる状況なら被害に巻き込まれるところでしょう。

| ウイルス対策がセキュリティソフトの導入とWindows Updateだけのユーザー |

| どっちも \(^o^)/ ヤバイ |

| あろうことかWindowsパソコンにセキュリティソフトを導入してないユーザー |

正規サイトや広告配信サーバーが入り口になってウイルスがバラ撒かれる事例が確認されてるのに、石器時代を彷彿させる『怪しい危険なサイトにアクセスしない♪』といった現実の脅威とズレてるウイルス対策は無意味です。

TeslaCrypt の駆除削除

暗号化の作業が現在進行形で行われてる最中と判断したら、ファイルの破壊を一時的に止めさせるため TeslaCrypt ウイルスが起動しない [セーフモード] または [セーフモードとネットワーク] でWindowsパソコンを立ち上げてください。

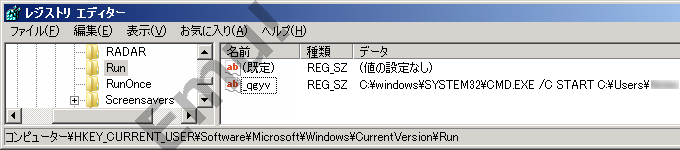

■ ファイル&レジストリ

TeslaCrypt の実行ファイル本体を起動するパラメータが レジストリ に設定されます。

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

項目名 → [ランダム文字列]

データ → C:\windows\SYSTEM32\CMD.EXE /C START "" "[実行ファイルのパス]"

または

データ → C:\windows\SYSTEM32\CMD.EXE /C START [実行ファイルのパス]

ウイルスの実行ファイル本体です。

C:\Users\[ユーザー名]\Documents\[ランダム文字列].exe

または

C:\Users\[ユーザー名]\AppData\Roaming\[ランダム文字列].exe

または

C:\Windows\[ランダム文字列].exe

無害な脅迫文ファイルです。( * = アルファベット小文字)

Howto_RESTORE_FILES.HTML / 〜.TXT / 〜.BMP

how_recover+***.html / 〜.txt

help_recover_instructions+***.html / 〜.txt / 〜.png

HELP_RECOVER_instructions+***.html / 〜.txt / 〜.png

_H_e_l_p_RECOVER_INSTRUCTIONS+***.html / 〜.txt / 〜.png

RECOVER+*****.HTM / 〜.TXT / 〜.PNG

Recovery+*****.html / 〜.txt / 〜.png

_RECoVERY_+*****.html / 〜.txt / 〜.png

_ReCoVeRy_+*****.html / 〜.txt / 〜.png

RECOVER*****.html / 〜.txt / 〜.png

_rEcOvEr_*****.html / 〜.txt / 〜.png

+REcovER+*****+.html / 〜.txt / 〜.png

+-HELP-RECOVER-+*****-+.html / 〜.txt / 〜.png

+-xxx-HELP-xxx-+*****-+.html / 〜.txt / 〜.png

{RecOveR}-*****__.Htm / 〜.Txt / 〜.Png

-!RecOveR!-*****++.Htm / 〜.Txt / 〜.Png

■ 無料ウイルススキャンツール (フリーソフト、駆除対応)

- マイクロソフト セーフティスキャナー Microsoft Safety Scanner でクイックスキャン

https://www.microsoft.com/ja-jp/wdsi/products/scanner (使い方はコチラ) - マルウェアバイト アンチマルウェア Malwarebytes Anti-Malware Free で脅威スキャン

https://www.malwarebytes.com/antimalware/ (使い方はコチラ) - カスペルスキー ウイルスリムーバル ツール Kaspersky Virus Removal Tool でスキャン

https://support.kaspersky.co.jp/8527 (使い方はコチラ)

Google や Yahoo! JAPAN の検索結果に、マルウェアの駆除方法を紹介してるかのよう装って、実際には海外製の有償ウイルス駆除ツール SpyHunter(SpyHunter-Installer.exe) を導入するよう仕向ける SpyHunter 宣伝ブログが尋常じゃない数でヒットする のでご注意くださーい! (;´Д`)<日本語の文章が機械翻訳のためか不自然なことに気づけるはず…

TeslaCrypt 暗号化ファイルの復旧

TeslaCrypt によるファイル暗号化で開けなくなった画像ファイルなど

■ 「以前のバージョン」「ファイル履歴」機能 と ボリューム シャドウコピー サービス

ボリューム シャドウコピー サービスという仕組みによって実現されてる Windows Vista/7 の「以前のバージョン」機能、Windows 8/10 の「ファイル履歴」機能で、破壊される前の過去のバックアップデータが残ってる場合にフォルダを復元・復旧できる”可能性”があります。

- ShadowExplorer … 「ボリューム シャドウコピー」のデータを視覚的に閲覧できファイルを復旧できるフリーソフト

http://fireflyframer.blog.jp/19064015.html - [Windos Vista/7] 以前のバージョンのファイル: よく寄せられる質問 (Microsoft サポート)

http://windows.microsoft.com/ja-jp/windows/previous-versions-files-faq - [Windows 8] ファイル履歴を使ってファイルまたはフォルダーを復元する (Microsoft サポート)

http://windows.microsoft.com/ja-jp/windows-8/how-use-file-history

[2016年1月 追記...] 2015年12月まで投入されていたvvvファイルの復号化は実現された!!! (;@Д@)<TeslaCrack

- TeslaCrypt (.VVV, .CCC, etc Files) Decryption Support Requests - Bleeping Computer

http://www.bleepingcomputer.com/forums/t/601379/teslacrypt-vvv-ccc-etc-files-decryption-support-requests/

[2016年5月 追記...] TeslaCrypt ウイルスを仕掛けていた攻撃者が2016年4月末をもってウイルス配信キャンペーンを停止していたようで、5月中旬には一連のプロジェクトの終了が発表され、加えて TeslaCrypt によって暗号化され破壊されたファイルを復号 できるマスターキーまで公表する衝撃的な結末を迎えました。 (@o@)/<これを受け無料のファイル復号ツールが続々登場!

- [BloodDolly's TeslaDecoder] TeslaCrypt shuts down and Releases Master Decryption Key - Bleeping Computer

http://www.bleepingcomputer.com/news/security/teslacrypt-shuts-down-and-releases-master- … - [TeslaCrypt decryptor] ESET releases new decryptor for TeslaCrypt ransomware

http://www.welivesecurity.com/2016/05/18/eset-releases-decryptor-recent-variants-teslacrypt- … - [RakhniDecryptor] カスペルスキーの無料復号ツール、TeslaCryptに対応

https://blog.kaspersky.co.jp/raknidecryptor-vs-teslacrypt/11479/ - [Ransomware File Decryptor] ランサムウェア ファイル復号ツールを無償提供 トレンドマイクロ

http://www.trendmicro.co.jp/jp/about-us/press-releases/articles/20160526051336.html - [Talos TeslaCrypt Decrypter] Cisco Talos Blog: TeslaCrypt: The Battle is Over

http://blog.talosintel.com/2016/06/teslacrypt-decryptor.html - [AVG Decryption Tool] Don’t pay the Ransom! AVG releases six free decryption tools to retrieve your files

http://now.avg.com/dont-pay-the-ransom-avg-releases-six-free-decryption-tools-to-retrieve-your-files/ - [Intel Security/McAfee Tesladecrypt]

https://community.mcafee.com/docs/DOC-8668

TeslaCrypt ランサムウェア関連メモ

■ TeslaCrypt ウイルス検出名の例

- トレンドマイクロ ... RANSOM_CRYPTESLA TROJ_CRYPTESLA など

- シマンテック ... Trojan.Cryptolocker.N Trojan.Cryptlock.N!g2 Trojan.Cryptlock.N!g4 Trojan.Cryptlock.N!gm など

- マイクロソフト ... Ransom:Win32/Tescrypt.A Ransom:Win32/Tescrypt.C Ransom:Win32/Tescrypt.D Ransom:Win32/Tescrypt!rfn Behavior:Win32/Tescrypt.A Behavior:Win32/Tescrypt.B Behavior:Win32/Tescrypt.C Behavior:Win32/Tescrypt.D Ransom:HTML/Tescrypt.B Ransom:HTML/Tescrypt.C Ransom:HTML/Tescrypt.D Ransom:HTML/Tescrypt.E

- Kaspersky ... Trojan-Ransom.Win32.Bitman など

- ESET ... Win32/Filecoder.TeslaCrypt Win32/Filecoder.EM など

- McAfee ... Ransom-FXX Ransomware-FBX Ransom-Tescrypt など

■ セキュリティ会社の脅威情報

米国のセキュリティ会社 FireEye の報告によると、身代金として攻撃者側に支払われたビットコインの流れを追跡することで、2015年2〜4月の間に TeslaCrypt ウイルスの被害者で要求に屈した163人分の総額は 76,522ドル(約900万円) に達してたそうな。

- TeslaCrypt: Following the Money Trail and Learning the Human Costs of Ransomware | FireEye Inc

https://www.fireeye.com/blog/threat-research/2015/05/teslacrypt_followin.html

〜 匿名通信Torネットワーク上に用意されてる身代金支払いページ 〜

500ドル相当のビットコインを要求し、7日経過したら2倍の1000ドルに引き上げると脅迫する

世界中のWindowsユーザーから搾りとる身代金ビジネスの妨害を企てるセキュリティ会社に対抗するため、攻撃者はセキュリティソフトのウイルス定義データによる対応動向を捕捉し、黒と判定されない新鮮ピチピチな亜種を数十分間隔で投入する配信システムを構築しており、”イタチごっこ”の様相が展開されてます。