CryptoLockerウイルス駆除削除アンインストール方法 ファイル暗号化ランサムウェア

ランサムウェア(Ransomware)は、身代金を要求する脅迫ウイルスです。

2013年9月に感染キャンペーンが始まった CryptoLocker (読み方:クリプトロッカー) を名乗る不正なプログラムは、Windowsパソコンに保存されてる特定の拡張子を持つファイルを暗号化して破壊し、復元を盾に身代金の支払いを要求する脅威です。

CryptoLocker は法執行機関、警察機関、セキュリティ会社の取り組みにより2014年5月にサーバーが差し押さえられた結果としてネットワークが陥落しました。米連邦捜査局 FBI は CryptoLocker に関与したサイバー犯罪者を指名手配してます。以降、CryptoLocker と称するウイルスに感染しても名前だけあやかった 別の種類のランサムウェア となります。

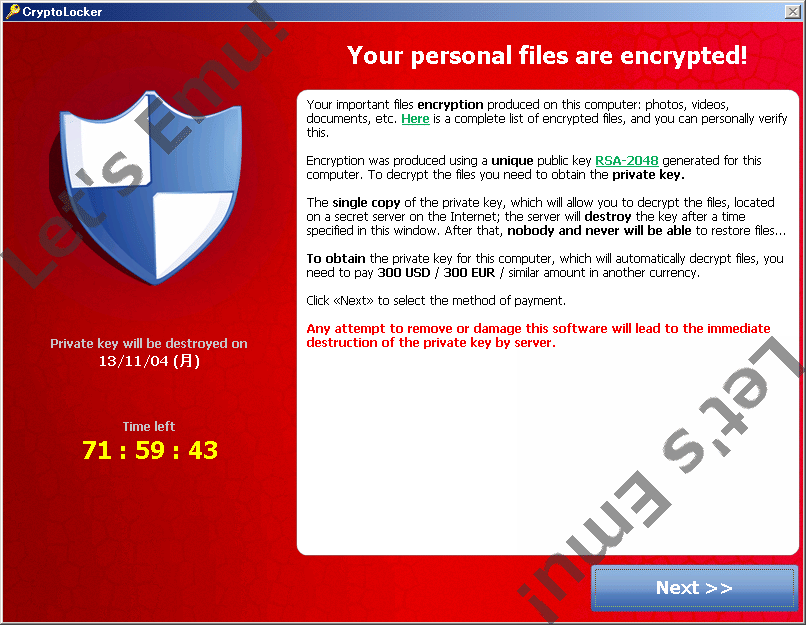

〜 ファイルの暗号化作業が完了した直後に表示されるウィンドウ 〜

『Your personal files are encrypted!』 貴方の個人的なファイルを暗号化しました!

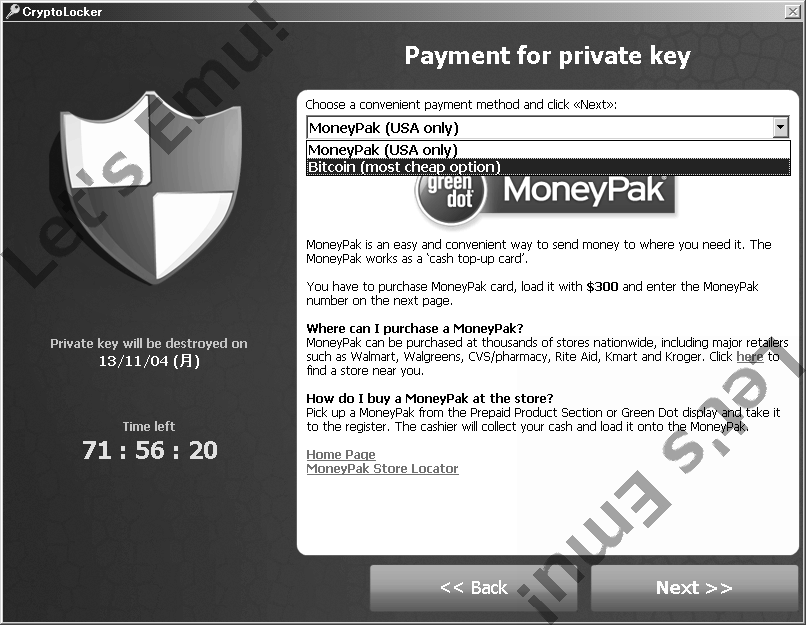

72時間以内に {Green Dot MoneyPak 300ドル} or {Bitcoin 2BTC} の支払いを要求!

- 破壊的なマルウェア「CryptoLocker」の仕組み、およびその対策について (Sophos)

ランサムウェア「CryptoLocker」の仕組み、予防、駆除、および復元について - Cryptolocker: 勢いづく脅威、 Cryptolocker に関する Q&A: 今年最大の脅威 (Symantec)

- ランサムウェア「CryptoLocker」、オンライン銀行詐欺ツール「ZBOT」を経てコンピュータに侵入 (Trend Micro)

- {Google 翻訳} CryptoLocker Ransomware Information Guide and FAQ (Bleeping Computer)

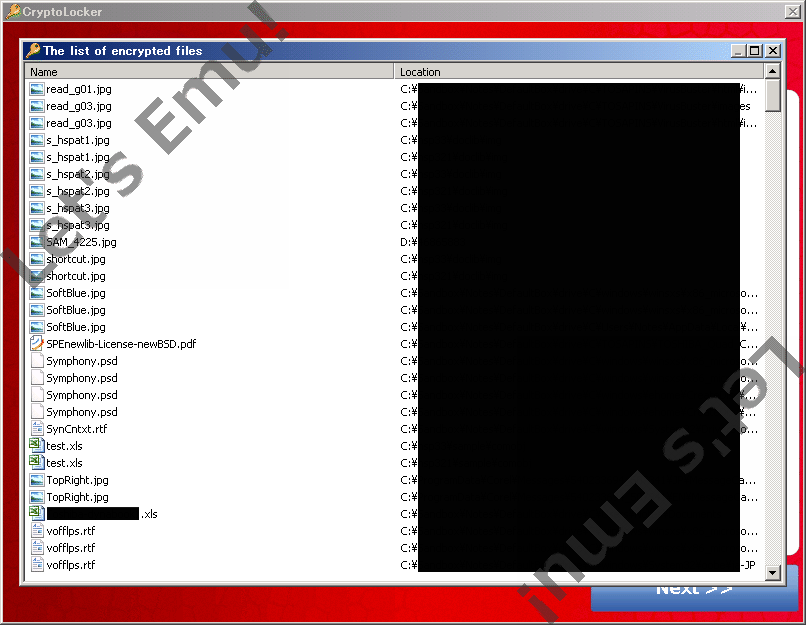

文書ファイル(Office Word/Excel/PowerPoint、PDF、Open Document)や画像ファイル(JPEG、Photoshop、亜種に PNG、GIF)らへんが暗号化の対象で、解除するための鍵がウイルス攻撃者のサーバー上に保管されてるということで、残念ながら身代金を支払う以外にファイルを元に戻すのは困難となってます。

CryptoLockerウイルスのウィンドウ上で確認できる暗号化(破壊)したファイルたちの一覧リスト

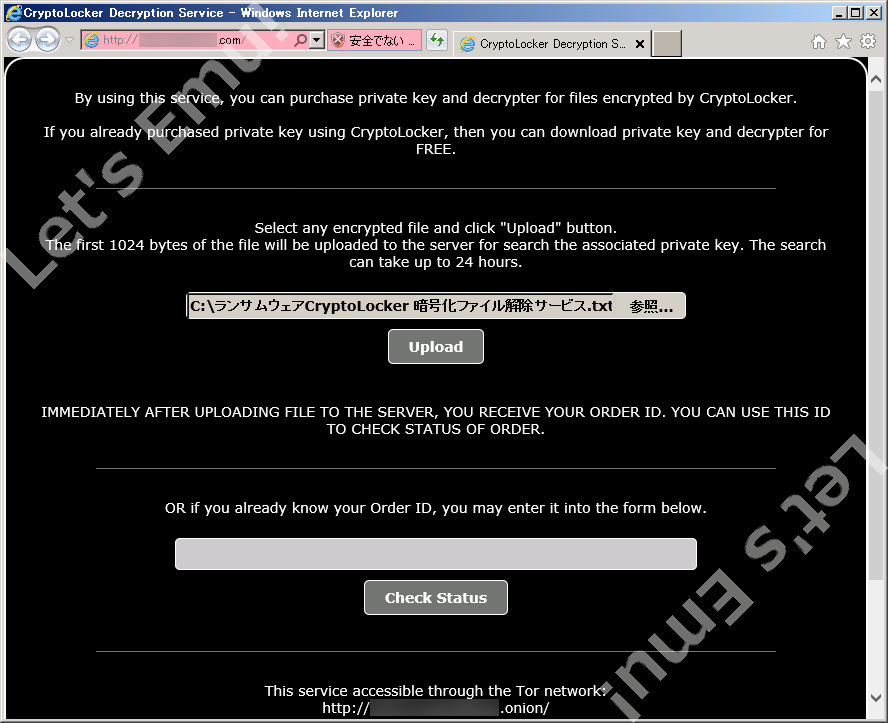

CryptoLockerウイルスの開発者が用意した暗号化ファイルの解除を請け負うWebサービス

感染経路はサイト閲覧による強制感染も… (ドライブバイ・ダウンロード攻撃)

CryptoLockerウイルスは直で送られてくるワケではなく、最初に何かしら別のマルウェアに感染してから最終的にもたらされるパターンです。

| CryptoLockerウイルスの感染経路 |

|---|

| Upatre や Fareit など ↓ Zbot ↓ CryptoLocker |

- Upatre

何か別のマルウェアをダウンロードしてきて起動するダウンローダ型マルウェア

Downloader.Upatre(Symantec), TROJ_UPATRE(Trend Micro), TrojanDownloader:Win32/Upatre(Microsoft) - Fareit

ブラウザやFTPソフトのパスワードを盗むマルウェア、別のマルウェアをダウンロードしてきて起動する機能あり

Downloader.Ponik(Symantec), TSPY_FAREIT(Trend Micro), PWS:Win32/Fareit(Microsoft)

【1】 メールの添付ファイルの自爆感染 (ー。ー)<英語のメールが無縁なユーザーにはあんま関係なし

実在する企業などを名乗る英語表記の偽メールに添付された実行ファイルを手動で起動するパターンです。

【2】 偽セキュリティソフトやネットバンク不正送金ウイルスと同じで、改ざん被害を受けてる一般サイトやブログの閲覧でウイルスが強制インストールされるドライブバイ・ダウンロード攻撃

- Flash Player を旧バージョンのまま放置してる

- Windows Update が行われてない

- Java を旧バージョンのまま放置してる

- Adobe Reader を旧バージョンのまま放置してる

逆に言うと、感染経路をふさぐウイルス対策を済ませた Windows Vista/7/8/10 なら、CryptoLockerウイルスが強制感染するような被害に巻き込まれる機会が100%訪れません。 (^ー^)v

- Adobe Flash Player はちゃんと最新版に更新されてる

- Windows Update は毎月実施されてる

- Java はちゃんと最新版に更新されてる

- Adobe Reader はちゃんと最新版に更新されてる

このような対策ソフトが仮に導入されてあっても、ウイルス感染経路が開いたまま放置されてると被害に巻き込まれうるから注意が必要です。

| ウイルス対策がセキュリティソフトの導入とWindows Updateだけのユーザー |

| どっちも \(^o^)/ ヤバイ |

| あろうことかWindowsパソコンにセキュリティソフトを導入してないユーザー |

CryptoLockerウイルス駆除削除アンインストール方法

- プロセスから CryptoLocker を殺した後にウイルス駆除ツールを走らせる

- レジストリエディタで Run & RunOnce の該当項目を削除し、パソコンを再起動してウイルス駆除ツールを走らせる

- CryptoLocker が起動した状態のままウイルス駆除ツールを走らせる

○ CryptoLockerウイルス関連のレジストリ

パソコン起動時にCryptoLockerウイルスが起動するための項目がレジストリの下の場所になります。

HKEY_CURRENT_USER\software\Microsoft\Windows\CurrentVersion\Run|CryptoLocker [ファイルパス]HKEY_CURRENT_USER\software\Microsoft\Windows\CurrentVersion\RunOnce|*CryptoLocker [ファイルパス]

ちなみに、暗号化したファイルの一覧リストが下に場所に格納されます。

HKEY_CURRENT_USER\Software\CryptoLocker_[任意の文字列]\Files\

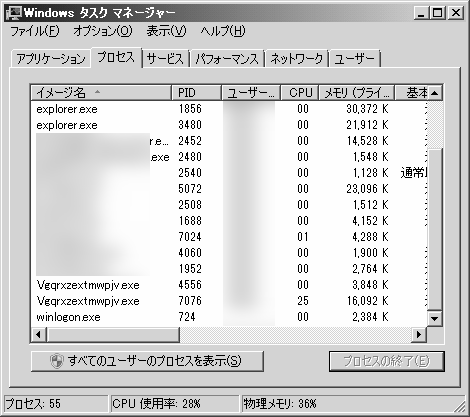

○ タスクマネージャーでCryptoLockerの動作を普通に殺すのはムリ!

CryptoLockerは2つの実行ファイル(ファイル名はランダム文字列)をプロセス上で同時に動かして相互監視し合うことで、Windowsのタスクマネージャーだと強制終了できない仕組みになってます。

CryptoLockerウイルスに感染して大事なファイルがっ! ファイル暗号化で身代金要求

プロセス一覧で項目を選択し右クリックメニューにある[プロセス ツリーの終了(T)]をしてやるか、マイクロソフトが無料で提供してるProcess Explorerを使って、ツリー全体を右クリックメニューの[Kill Processs Tree]で強制終了できます。

■ 「以前のバージョン」「ファイル履歴」機能 と ボリューム シャドウコピー サービス

ボリューム シャドウコピー サービスという仕組みによって実現されてる Windows Vista/7 の「以前のバージョン」機能、Windows 8/10 の「ファイル履歴」機能で、破壊される前の過去のバックアップデータが残ってる場合にフォルダを復元・復旧できる”可能性”があります。

- ShadowExplorer … 「ボリューム シャドウコピー」のデータを視覚的に閲覧できファイルを復旧できるフリーソフト

http://fireflyframer.blog.jp/19064015.html - [Windos Vista/7] 以前のバージョンのファイル: よく寄せられる質問 (Microsoft サポート)

http://windows.microsoft.com/ja-jp/windows/previous-versions-files-faq - [Windows 8] ファイル履歴を使ってファイルまたはフォルダーを復元する (Microsoft サポート)

http://windows.microsoft.com/ja-jp/windows-8/how-use-file-history

■ 無料ウイルススキャンツール (フリーソフト、駆除対応)

- マイクロソフト セーフティスキャナー Microsoft Safety Scanner でクイックスキャン

https://www.microsoft.com/ja-jp/wdsi/products/scanner (使い方はコチラ) - マルウェアバイト アンチマルウェア Malwarebytes Anti-Malware Free で脅威スキャン

https://www.malwarebytes.com/antimalware/ (使い方はコチラ) - カスペルスキー ウイルスリムーバル ツール Kaspersky Virus Removal Tool でスキャン

https://support.kaspersky.co.jp/8527 (使い方はコチラ)

■ セキュリティ会社の脅威情報

- TROJ_CRILOCK.AF TROJ_CRILOCK.AE TROJ_CRILOCK.NS (トレンドマイクロ)

- Ransom:Win32/Crilock.A Behavior:Win32/Crilock.gen!A Ransom:Win32/Crilock.B Ransom:Win32/Crilock.C Behavior:Win32/Crilock.C Ransom:Win32/Crilock.D (マイクロソフト)

- Trojan.Cryptolocker Trojan.Ransomcrypt.F (シマンテック)

CryptoLocker の終幕と背後にいるサイバー犯罪者

◆ GameOver Zeusボットネット と CryptoLocker の摘発 (2014年6月)

アメリカ、オーストラリア、オランダ、イタリア、ドイツ、フランス、日本、カナダ、ルクセンブルク、ニュージーランド、ウクライナ、イギリスの警察機関と、マイクロソフト、エフセキュア、マカフィー、シマンテック、トレンドマイクロなどセキュリティ関連会社の協力により、ボットネットGameOver ZeusとランサムウェアCryptoLockerに関連するネットワークに打撃を与えた。

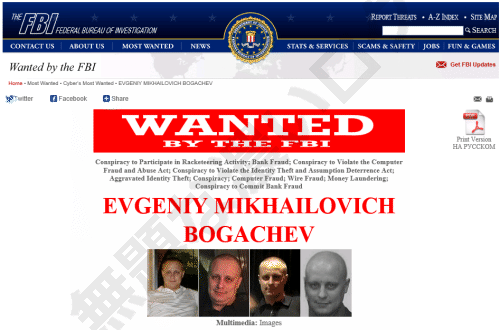

米連邦捜査局FBIはZeuSの生みの親であるロシア人男性 Evgeniy Mikhailovich Bogachev とその協力者を指名手配した。

Evgeniy Mikhailovich Bogachev に協力したロシア人やウクライナ人の男性たち

感染マシンで築かれたボットネット GameOver ZeuS のオーナーであるロシア人男性の御尊顔

この対応により、活動が終了した『CryptoLocker は2014年4月までに約23万4千台が感染し、CryptoLocker が登場した最初の2ヶ月間に推定2700万ドル(約30億円)の身代金が支払われた』そうな。 (´_`)

- U.S. Leads Multi-National Action Against GameOver Zeus Botnet and Cryptolocker Ransomware, Charges Botnet Administrator (米FBI)

http://www.fbi.gov/news/pressrel/press-releases/u.s.-leads-multi-national-action-against-gameover-zeus-botnet-and-cryptolocker-ransomware-charges-botnet-administrator - インターネットバンキングに係る不正送金事犯に関連する不正プログラム等の感染端末の特定及びその駆除について 〜国際的なボットネットのテイクダウン作戦〜 (警視庁)

http://www.npa.go.jp/cyber/goz/

◆ CryptoLocker 暗号化ファイル復元サービス (2014年8月)

セキュリティ会社 FireEye(米国) と Fox-IT(オランダ) の協業で、ランサムウェア CryptoLocker によって暗号化されたファイルを復号化し復元する無料サービスを開始した。

www.DecryptCryptoLocker.com

法執行機関が差し押さえたサーバーから復号化解除用の鍵データを確保して実現できたもので、CryptoLocker 以外のランサムウェアの解除には対応しておらず、勝手に名乗って成りすます模倣ウイルス(Crypt0L0cker、TeslaCrypt)は種類が違うので利用できず。

<追記...> 2015年6月に役目を終えたとして復元サービスは終了した。

◆ 逮捕につながる情報に最大300万ドルの懸賞金 (2015年2月)

米国国務省は、2014年6月に指名手配が発表されてた Evgeniy Mikhailovich Bogachev の逮捕や有罪判決につながる情報に対して、新たに最大300万ドル(約3億5000万円)の懸賞金を支払うと発表した。

彼の最後の足取りは、ロシア南部の黒海沿岸にあるリゾート都市アナパとされ、所有する船で沿岸をクルージングするのを趣味としている。