ランサムウェア狙う環境? Mac iPhone Androidスマホやタブレット感染被害?

ランサムウェア(Ransomware) は身代金を要求して脅迫するコンピュータウイルスで、日本だと 「身代金型ウイルス」 「身代金要求型ウイルス」 なんてな脅威で紹介されます。

「Ransom」(身代金) + 「Software」(ソフトウェア) の造語

コンピュータ環境ごとのランサムウェア攻撃状況をテキトーにまとめると次のようになっていて、手っ取り早く言うと Windowsパソコン と Android端末 はランサムウェア対策 を実施しておくべきです。 φ(_ _ )

- Windows 流行中

- Mac OS

- Android OS スマートフォン/タブレット/テレビ 被害あり

- iOS iPhoneスマートフォン/iPadタブレット

- 携帯電話 (ガラケー)

- Linuxサーバー

Microsoft Windows XP/Vista/7/8/10 向けランサムウェア

ランサムウェア の主戦場であり、地球上の家庭、企業、学校、医療機関、公的機関などで使われるすべてのWindowsパソコンが例外なく攻撃対象候補となってます。

- 2016年個人と法人の三大脅威:日本におけるサイバー脅迫元年 ランサムウェア | トレンドマイクロ

http://blog.trendmicro.co.jp/archives/14229

ウイルス感染手口は大きく 迷惑メールに添付された不正なファイルの自爆感染(スクリプト.js/.jse/.vbs/.wsf & マクロウイルス.doc/.docm/.xls/.xlsm) と ネットサーフィン中のドライブバイ・ダウンロード攻撃による強制インストール の2つあるので ランサムウェア対策にやっておくべき感染防止方法 どぞ♪

■ ランサムウェア作成ツールやオープンソースまで…

ランサムウェアの種類も3ケタの数に達し、RaaS(Ransomware as a Service)なんて呼ばれるランサムウェアの貸出サービスがあったり、クリックだけでランサムウェアを開発できる作成ツールがダークウェブで公開されてたり、プログラムの設計図であるソースコードを公開するオープンソースなランサムウェアなんてのもあるとか。 (@_@;

- ランサムウェア用のクライムウェアキット - Symantec

https://www.symantec.com/connect/ja/blogs-262 - ランサムウェアのフランチャイズ化、購入が容易になったランサムウェアのアフィリエイトプログラムが活発化、「Tox」一般ユーザーが利用できるランサムウェアが登場 - マカフィー

http://blogs.mcafee.jp/mcafeeblog/2015/08/post-5a10.html - Encryptor RaaS: また新たなRansomware-as-a-Serviceが登場 - フォーティネット

http://www.fortinet.co.jp/security_blog/150729-encryptor-raas.html - TorLocker A flawed ransomware encryptor - Kaspersky → 日本でもツール利用者が逮捕された

https://securelist.com/blog/research/69481/ - オンライン上に公開されたランサムウェアのコードを悪用 情報共有は適切な範囲と方法の選択が重要 | トレンドマイクロ

http://blog.trendmicro.co.jp/archives/12785

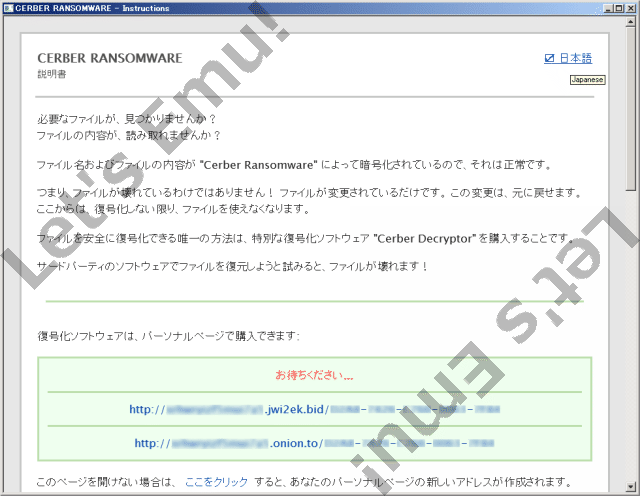

■ ランサムウェア脅迫画面の例

Windows向けランサムウェア Cerber の脅迫画面

【Lockyランサムウェアの脅迫文】 !!! 重要な情報 !!!! すべてのファイルは、RSA-2048およびAES-128暗号で暗号化されています。 RSAの詳細については、ここで見つけることができます: http://ja.wikipedia.org/wiki/RSA%E6%9A%97%E5%8F%B7 http://ja.wikipedia.org/wiki/Advanced_Encryption_Standard あなたのファイルの復号化は秘密鍵でのみ可能であり、私たちの秘密のサーバー上にあるプログラムを、復号化します。 あなたの秘密鍵を受信するには、リンクのいすれかに従います: このすべてのアドレスが使用できない場合は、次の手順を実行します。 1. ダウンロードして、Torのブラウザをインストールします: https;//www.torproject.org/download/download-easy.html 2. インストールが正常に完了したら、ブラウザを実行し、初期化を待ちます。 3. アドレスバーにタイプ: [英数字].onion/[英数字] 4. サイトの指示に従ってください。 !!! 個人識別ID: [英数字] !!! 【Cerberランサムウェアの脅迫文】 CERBER RANSOMWARE - Instructions 説明書 必要なファイルが、見つかりませんか? ファイルの内容が、読み取れませんか? ファイル名およびファイルの内容が "Cerber Ransomware" によって暗号化されているので、それは正常です。 つまり、ファイルが壊れているわけではありません! ファイルが変更されているだけです。 この変更は、元に戻せます。 ここからは、復号化しない限り、ファイルを使えなくなります。 ファイルを安全に復号化できる唯一の方法は、特別な復号化ソフトウェア "Cerber Decryptor" を購入することです。 サードパーティのソフトウェアでファイルを復元しようと試みると、ファイルが壊れます! 復号化ソフトウェアは、パーソナルページで購入できます: このページを開けない場合は、 ここをクリック すると、あなたのパーソナルページの新しいアドレスが作成されます。 このページで、すべてのファイルを復元するために復号化ソフトウェアを購入する方法の説明を受け取ってください。 また、このページで、"Cerber Decryptor" がどれだけ役立つかを確認していただくために、無料で 1 つのファイルの復元を試すこともできます。 追加情報: 暗号化されたファイルがあるフォルダには、ファイルの復元に関する指示があります (”*.hta”)。 暗号化されたファイルがあるフォルダにある指示 (”*.hta”) はウイルスではありません。この指示 (”*.hta”) は、ファイルの復号化に役立ちます。 最悪の状況が発生していて、あなたのファイルの今後は、あなたの決断と素早いアクションにかかっていることをお忘れなく。

Apple Mac OS X 向けランサムウェア

正常に動作しない未完成なランサムウェアがオンラインスキャンサイト VirusTotal 上で発見されたり、ブラジルのセキュリティ研究者が実証目的で作成してみたお話があるだけで、一般のMacユーザーに影響するランサムウェアは確認されてませんでした。

- 2014年6月 Unfinished ransomware for MacOS X - Kaspersky

https://securelist.com/blog/research/66760/ - 2015年11月 概念実証のための脅威で、OS X も暗号化ランサムウェアの影響を受けることを再確認 | Symantec

https://www.symantec.com/connect/ja/blogs/os-x

■ 2016年にMac向けランサムウェアを初確認

ところが、2016年3月にMac向け無料BitTorrentクライアント Transmission の公式サイトがハッキングされ、あろうことか正規の配布ファイル(バージョン2.90)がランサムウェアにスゲ替えられて約20時間に渡って配布されるサイバー攻撃事件が起こりました。

- 新しい OS X ランサムウェア「KeRanger」が BitTorrentクライアントTransmissionインストーラーを侵害 - Palo Alto Networks

https://www.paloaltonetworks.jp/company/in-the-news/2016/ - Mac OS X を狙う暗号化型ランサムウェアを初確認 | トレンドマイクロ

http://blog.trendmicro.co.jp/archives/12984 - Mac を狙った初のランサムウェア OSX/KeRanger-A について知っておくべきこと - Sohpos https://nakedsecurity.sophos.com/ja/2016/03/08/

- KeRanger: Mac OS X を狙う初のランサムウェアが登場 | Symantec

http://www.symantec.com/connect/blogs/keranger-mac-os-x

ただ、Mac の世界でランサムウェアが流行ってるとはまだ言い難く、史上初の ”動くMac向けランサムウェア” となった KeRanger のウイルス検出名はオンラインスキャンサイト VirusTotal で確認できます。

www.virustotal.com/ja/file/d1ac55a4e610380f0ab239fcc1c5f5a42722e8ee1554cba8074bbae4a5f6dbe1/analysis/1457125812/

www.virustotal.com/ja/file/d7d765b1ddd235a57a2d13bd065f293a7469594c7e13ea7700e55501206a09b5/analysis/1457129841/

【Android OS】 スマホ/タブレット/テレビ 向けランサムウェア

Android OS 搭載機器を狙ったランサムウェアは Windows に次いで流行していて、警察や政府機関を名乗って端末をロックするタイプと、数は少ないそうだけどストレージ上のファイルを暗号化するタイプが投入されてます。

PCを狙うランサムウェアは、画面ロック型が減少し、暗号化型の攻撃が急増していますが、Androidランサムウェアの大半は画面ロック型が占めています。Androidデバイスは、画面ロック解除のために外部ハードウェアを使う必要があり、PCの暗号化型と同様の効果があるためです。

http://www.kaspersky.co.jp/about/news/virus/2016/vir29062016 (カスペルスキー)

Google inc. の配信ストア Google Play で不正なAndroidアプリが見つかるお話もあり、もっともらしい便利アプリを装ってランサムウェアが配信されていた事実が2017年に報告されてます。

メモリ最適化クリーナー Wiperius

www.virustotal.com/ja/file/b3df6aa17e513685c8873bf021bd00ee5e8a74be5028bbd29b73062f2318baac/analysis/1474819054/

バッテリーを長持ちさせる Energy Rescue

www.virustotal.com/ja/file/761c805132d2080ce6d68d117bb25a297570dbf9a6cb510fcd68bf99de8e3a39/analysis/1480524535/

www.virustotal.com/ja/file/58eb6c368e129b17559bdeacb3aed4d9a5d3596f774cf5ed3fdcf51775232ba0/analysis/1485274102/

■ 海外の野良サイトでランサムウェア配布

ただ、主要なAndroidランサムウェアの感染経路は もっともらしい名目(映像再生プレーヤー、便利なアプリ)を装って野良サイトで野良アプリを配布する攻撃 が特に海外で確認されるのが一般的のようです。

英国の国家犯罪対策庁NCA&メトロポリタンポリスを騙るランサムウェア

【Androidランサムウェアのロック画面脅迫文】 The FBI Department of Justice Federal Bureau of Investigation FBI Headquarters Washington DC Department, USA As a result of full scanning of your device, some suspicious files have been found and your attendance of the forbidden pornographic sites has been fixed. For this reason your device has been locked. NCA National Cyber Crime Unit METROPOLITAN Police ATTENTION! YOUR MOBILE DEVICE HAS BEEN BLOCKED FOR SAFETY REASONS OBS! BROWSEREN ER BLEVET BLOKERET AF SIKKERHEDSMASSIGE ARSAGER ANFORT NEDENFOR WARNUNG! ZUGANG VON IHREM MOBILES GERAT VORLAUFIG AUS DEN UNTEN AUFGELISTETEN GRUNDEN GESPERRT UPOZORENJE! VAS WEB-PREGLEDNIK JE BLOKIRAN ZBOG SIGURNOSNIH MJERA IZ SLJEDECIH RAZLOGA ATTENZIONE! IL SUO DISPOSITIVO MOBILE E STATO BLOCCATO PER MOTIVI DI SICUREZZA PER LE SEGUENTI RAGIONI ATTENTION! YOUR MOBILE DEVICE HAS BEEN BLOCKED UP FOR SAFETY REASONS !ATENCION! SU NAVEGADOR HA SIDO BLOQUEADO POR RAZONES DE SEGURIDAD VISTOS LOS MOTIVOS ABAJO DETALLADOS If you let 24 hours pass without payment, your mobile device with all photos, music, movies, games, documents will be deleted and you will become the subject of criminal prosecution without the right to pay the fine and the possibility of unlocking your mobile device expires!!! Notice of Imposition of Fine Bailiffs Service Date of Issue: [日付] Reference Number: [数字]-[数字]/[英字] Fine Details Amount: $25 Due date: [日付] LAW OFFENDER PROFILE Country: Region: City: Your Location: Device: IP: OS: SDK: ALL COLLECTED DATA WILL BE MADE PUBLIC AND THE CASE GOES TO TRIAL! PAY A PENALTY OF $25 TO SETTLE THE CASE OUT OF COURT

■ 日本狙いのランサムウェア攻撃は2016年上陸

日本での感染被害は ”言語の壁” もあって確認されたなかったものの、Androidスマホ、タブレット、スマートテレビをロックするランサムウェア 「MINISTRY OF JUSTICE.CRIMINAL POLICY」 が日本を明確に狙って2016年3月に初上陸しました。

- AndroidランサムウェアMinistry of Justiceロック画面解除方法 スマホ&タブレット襲うウイルス感染経路も

http://tech.g1.xrea.com/notes/virus-ransomware-android.htm

攻撃手口は海外の一般サイトに出稿されてる広告配信サーバーを介してAndroid 4.xブラウザの脆弱性を突く攻撃処理を読み込ませる手法で、Androidアプリの導入を確認する場面なくランサムウェアの強制インストールを実現します。 (スマホのランサムウェア対策)

【iOS】 スマホ/タブレット 向けランサムウェア

iPhone や iPad に搭載されてる iOS はアプリの導入ルートが Apple Inc. 管理下の配信ストア App Store に限定されてるので、改造行為(ジェイルブレイク)を行ってる端末でない限り マルウェア の心配は少なく、ランサムウェアといえる不正なアプリはまだ確認されてません。 (そもそもウイルスを検出・駆除するiOS向けの対策アプリが存在しない)

- 日本語によるワンクリック詐欺、OTA で配布された悪質なアプリで iOS ユーザーを標的に - Symantec

https://www.symantec.com/connect/blogs/ota-ios - 「サクラ」サイトのアプリが Apple 社の App Store に登場 - Symantec

https://www.symantec.com/connect/ja/blogs/apple-app-store - iOS、OS Xのユーザーを狙うランサムウェア - カスペルスキー (※実際にはiCloudアカウントの不正アクセス)

https://blog.kaspersky.co.jp/ransomware_targets_ios_osx/

あと、Windowsパソコン、Mac OS X、スマホなどインターネットに接続できる環境を狙い、Safariブラウザをダイアログ表示でループして擬似的にロックする ”ランサムウェアもどき” を表示するページが海外で確認されてます。

携帯電話・ガラケー 向けランサムウェア

従来型の携帯電話/フィーチャーフォン、いわゆる日本のガラケーは独自OSを搭載してるためコンピュータウイルスが確認されてません。

Linuxサーバー 向け ランサムウェア

Linuxデスクトップではなく、ウェブサイトを運用するサーバー上のファイルを暗号化するランサムウェアがいくつか報告されてます。

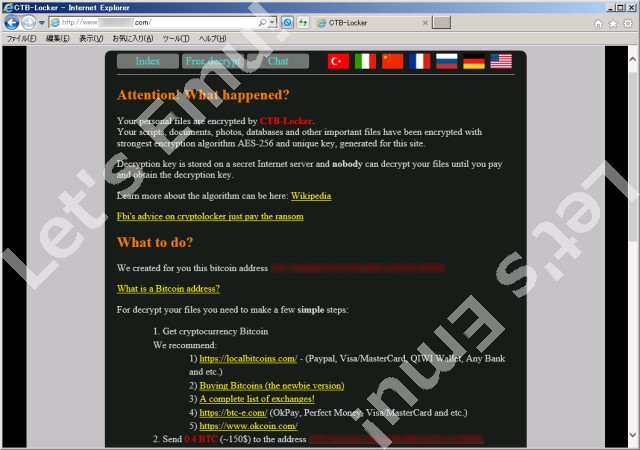

PHP製ランサムウェア CTB-Locker に汚染された正規サイトの身代金画面

- Linuxユーザーを脅かす暗号化ランサムウェア Linux.Encoder.1 - Dr.Web

http://news.drweb.co.jp/?i=940

http://news.drweb.co.jp/?i=944 - CTB-Lockerランサムウェアの新種、70台のWebサーバーに感染 - Kaspersky

https://blog.kaspersky.co.jp/ctb-locker-strikes-web-servers/ - ブログ、Webサイト、コンテンツ管理システムを攻撃する PHP ランサムウェア - Sophos

https://nakedsecurity.sophos.com/ja/2016/03/02/

悪意のある第三者がサーバー内に不正アクセスするのがキッカケのようで、利用してるCMS(WordPress、Joomla!など)の脆弱性を悪用される、ログイン用パスワードがいい加減だったりすることが原因です。