【パソコン人質】 偽セキュリティソフト Smart Guard Protection ウイルス 【身代金脅迫】

セキュリティソフトに偽装したトロイの木馬ウイルスが勝手に強制インストールされる被害が起こってるようです。

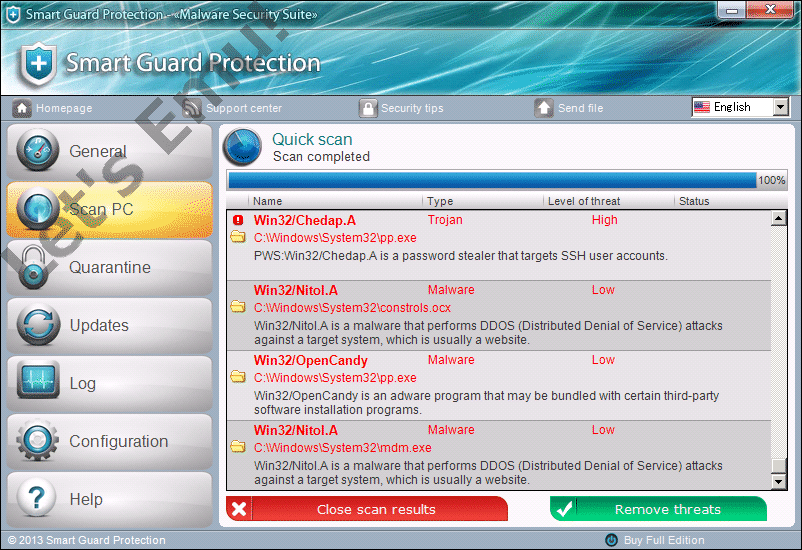

このウイルス・・・、コチラの無料ウイルス対策ができてると100%感染しないんですが…。いざ感染しちゃうと、下のようないかにもそれっぽいデザインのソフトが突然起動します。

| Rogue:Win32/Winwebsec マルウェアファミリ | ||

|---|---|---|

| 《2013年12月中旬〜》 Smart Guard Protection スマートガードプロテクション |

《2013年8月下旬〜》 Antivirus Security Pro アンチウイルスセキュリティ プロ |

《2013年7月下旬〜》 Attentive Antivirus アテンティブアンチウイルス |

| 《2013年5月下旬〜》 System Doctor 2014 システムドクター2014 |

||

最初にウイルスチェックするかのようなアニメーションが表示され、「Win32/Zbot」「Win32/Casus」「Win32/Ciucio」「Win32/Kelihos」なる脅威をザクザク検出し、ウイルスがたくさん見つかったとして英語で警告します。

そして、あらゆる作業を徹底的に妨害してWindowsパソコン

知らないうちに勝手に強制インストール!? ウイルスに感染した原因

知らないうちに勝手に強制インストールされたなら、このウイルス対策(無料)をあなたがやってません。

今、企業や個人が運営してる普通の一般サイトやブログが悪意のある第三者にハッキングされウイルスをばら撒くことが日常的に起こってて、そのページをたまたまブラウザ(Internet Explorer、Firefox、Chrome、Opera)で訪問しただけで、ユーザーの意思関係なしにウイルスが強制的に発動します。

ただ、全員がそうなるワケではなく強制感染するWindowsパソコンにはちゃんと条件があります。

- ↓のどれか1つでも当てはまってるWindowsパソコンでのみ強制感染!!!

- Java(JRE) を最新版に更新せず古いバージョンのまま放置してる 《提供元:オラクル》

- Adobe Reader を最新版に更新せず古いバージョンのまま放置してる 《提供元:アドビ システムズ》

- Flash Player を最新版に更新せず古いバージョンのまま放置してる 《提供元:アドビ システムズ》

- Windows Update をやってない 《提供元:マイクロソフト》

セキュリティソフトの有無???

⇒ 最新のウイルス定義データを適用したところで、肝心のウイルス感染経路はまったくふさがらないのでどうでもいいです。

専門用語だとドライブバイ・ダウンロード攻撃というんですが、その方面はこのような対策ソフトたちが大して面倒見てくれません。この脅威に確実に対抗できるウイルス対策(無料)をあなた自身でやっておかないとどうにもならんのです。

| ウイルス対策がセキュリティソフトの導入とWindows Updateだけのユーザー |

| どっちも \(^o^)/ ヤバイ |

| あろうことかWindowsパソコンにセキュリティソフトを導入してないユーザー |

この4つの条件にどれか1つでも当てはまってしまえば感染するし、当てはまらないよう更新作業をやって偽セキュリティソフトの感染原因となる経路をふさいでおけば100%ゼッタイに強制感染は起こりません。 (^^)v

- ↓ウイルスが強制インストールされなくなる最強ウイルス対策!!!

- Java はいらないなら削除する

or Java を最新版に更新する - Adobe Reader を最新版に更新する

- Adobe Flash Player を最新版に更新する

- Windows Update の自動更新を有効にする

![MyJVN バージョンチェッカがウイルス感染原因の定番3ソフト「Java」「Adobe Reader」「Adobe Flash Player」をすべて[最新のバージョンです]と判定していて、ぜんぜんウイルス強制感染されない環境でーす♪](image/myjvn.png)

↑のようにウイルス対策バッチリなWindowsパソコンだとまったく強制インストールされない!

ちなみに、この対策をやってないWindowsパソコンが、改ざんされたサイトの閲覧だけで機密情報を盗みとるZeusというウイルスに殺られ、ネット銀行の口座から預金が引き出される不正送金事件がニュースになってるんです・・・。

この手のスパイウェアは偽セキュリティソフトと感染経路が同じで、偽セキュリティソフトのように目に見えて騒がないから、強制感染した後に気づくこともありません。

インストールさせると報酬金が貰える! ウイルスを感染させる目的

今現在のコンピュータウイルスの目的は1つはお金です。このウイルスはパソコンを人質に身代金を要求してるワケです。

ちなみに、感染直後には以下のURLにインストール成功の通知が飛んでウイルス攻撃者側に把握されるようになってます。

http://219.235.1.127/api/stats/debug/1/?ts=***&token=sysdocx1&group=sgp&nid=***&lid=0047&ver=0047&affid=[報酬対象ユーザーID]

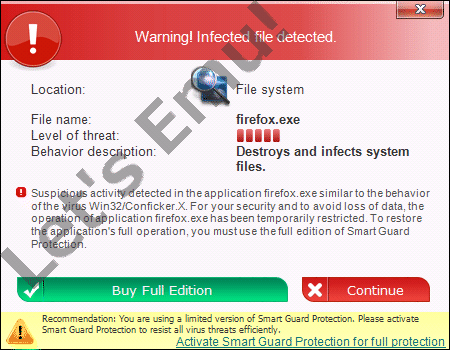

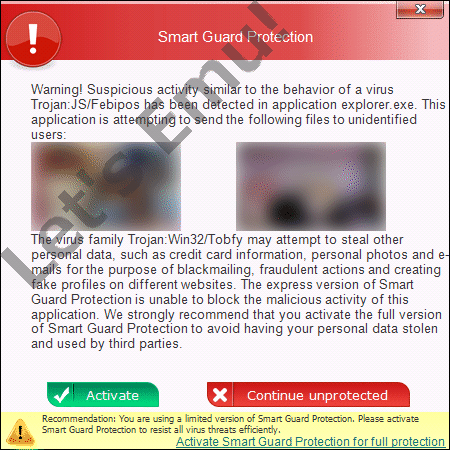

偽セキュリティソフトのショッピング画面 − クレジットカード番号を送信して買うようひたすら要求!

乗っ取られたパソコンを前にして何もできなくなった感染ユーザーが”有償版”を買うためクレジットカードの情報を仮に送信してしまえば、その購入代金がそのままウイルス攻撃者の懐に転がり込んでくる仕組みです。

地球上の感染ユーザーからお金がドンドコ降ってくるワケで、そりゃもうウッハウハ状態なんでしょう。 (ーー;)

・ セキュリティソフトを導入していたのに感染被害!?

感染前にあろうことかこういうセキュリティソフトなんぞに邪魔(検知・駆除)されることは、お金を稼ぐチャンスを失ってしまうことを意味します。

ウイルス攻撃者側は金儲けビジネスの妨害に対抗するため、1日に複数回の超高頻度でウイルス検体をバンバカ差し替えることで、セキュリティ会社の対応がサッパリサッパリの状態を作り出してます。

基本的に後追いで”イタチごっこ”の状態になってるセキュリティソフトの導入だけでもって、『ウイルス対策バッチリ完璧!(キリッ』なんて思い込んでるユーザーさんまで地獄へ落ちるんですよー。ウイルス投入量が激しすぎて対応が完全に間に合ってるワケでもないのに、あろうことかすべてを託してしまうからヒドイ目にあうんです。

でも、このウイルス対策(無料)さえやってあれば、そんなセキュリティソフトの厳しい現実をカバーできて感染なし!

◎ 偽セキュリティソフトの対策としてセキュリティソフトの購入を誘うだけのページに注意!

- セキュリティソフトを導入しても肝心のウイルス感染経路はまったくふさがりません!

駆除削除アンインストール方法 {その1} − マニュアル駆除削除

一般的にあまり目にしないモードで作業するので、〜3番まで読んである程度流れを把握してから始めてください。

【1】 Windowsパソコンをセーフモードで起動する。 (パソコン起動直後にキーボードのF8キー連打でセーフモードに入れます)

[2013年9月19日追記...] セーフモードに入っても強制的に再起動させられてしまう?

⇒ 駆除方法の{その2} か {その3}へ

【2】 偽セキュリティソフトの実行ファイル本体が置かれてあるフォルダそのものをゴミ箱へポイッ。 (見つからない場合は隠しフォルダの表示の設定切り替えを)

- Windows Vista/7/8

→C:\ProgramData\[ランダム文字列]\[同じランダム文字列].exe - Windows XP

→C:\Documents and Settings\All Users\Application Data\[ランダム文字列]\[同じランダム文字列].exe

または

- Windows Vista/7/8

→C:\Users\[ユーザー名]\AppData\Roaming\[ランダム文字列]\[同じランダム文字列].exe - Windows XP

→C:\Documents and Settings\[ユーザー名]\Application Data\[ランダム文字列]\[同じランダム文字列].exe

ランダム文字列は、アルファベットと数字が混ざった8文字の長さで、感染したパソコンごとにバラバラです。

このフォルダやファイルの更新日時はウイルスに感染した日時とほぼ一致するはずで、下の画像のようにさっそくWindowsのエクスプローラを開いて、更新日時でフォルダを並び替えすることで見つけ出すこともできるはず。

![(Windows 7・Windows Vista・Windows 8) エクスプローラを開いてウイルスの実行ファイルが置かれてるフォルダを開いたところ (Windows 7) エクスプローラを開いてウイルスの実行ファイルが置かれてあるフォルダを開いたところ [ランダム].exe WindowsSecurityUpdate.exe](./image/331q879.png)

- Windows

のスタートメニューやデスクトップに作成された偽セキュリティソフトのショートカット(ショートカットアイコン)上で右クリックし[プロパティ]を選んで、[リンク先]の項目を見るとファイルの置かれてある場所になってます。

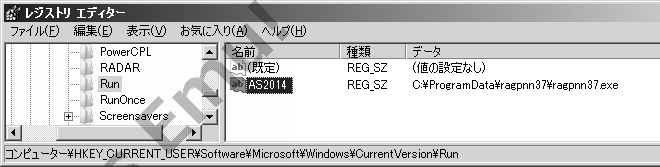

【3】 Windowsのレジストリエディタを起動して、下の場所まで移動する。

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

右側の一覧リストで、偽セキュリティソフト名に由来してる項目が1つあるはずなので、項目を選択して右クリックメニューで削除する。Run項目そのものを削除してはダメ!

【4】 Windowsパソコンを普通に起動するため再起動する。

【5】 偽セキュリティソフトと違って目に見えて騒ぐことのない別のウイルス・スパイウェア・ルートキットに複数殺られてる可能性が十分考えられるので、下で紹介してる無料ウイルス駆除ツールでクイックスキャンを行う。

あと、ウイルスがWindowsのセキュリティ関連サービス(Windows Update、Windowsファイアウォール、Windowsセキュリティセンター)を停止させてる場合があるので Microsoft Fix it プログラムを実行する。

Windows のセキュリティ設定を自動的に診断および修正する方法 (Microsoft サポート)

http://support.microsoft.com/mats/malware_prevention/ja

【6】 スタートメニューやデスクトップにある偽セキュリティソフトのショートカット(ショートカットアイコン)がもし残ってたら、手動で削除する。

駆除削除アンインストール方法 {その2} − Malwarebytes Chameleon

無料ウイルス駆除ツールMalwarebytes Anti-Malwareを無理やりインストールするChameleon(カメレオン)バージョンをダウンロードして駆除させる方法です。

【1】 Internet Explorerブラウザを起動し、公式サイトから「mbam-chameleon-*.*.*.*.zip」ファイルをデスクトップにダウンロードする。 (Firefox や Chrome は起動阻止対象なので使えない)

http://www.malwarebytes.com/chameleon/

http://downloads.malwarebytes.com/file/chameleon/ (直URL)

『Warning! The site you are attemping to view 〜』 としてページの表示を毎回阻止してくるはずだけど、その都度

[Ignore warnings and visit that site in the current state (not recommended).] リンクの方をクリックする

【2】 ZIPファイルを解凍して、中身の起動用ファイルの1つ{rundll32.exe svchost.exe winlogon.exe iexplore.exe らへん}を実行する。 (これらは同一ファイルで、起動阻止をすり抜けるファイル名にそれぞれなってるだけ)

【3】 黒い画面(コマンドプロンプト)が表示され、[Press any key to continue]としてユーザーの入力を待つ状態になったら、キーボードのキーを押す。

【4】 『インストーラのダウンロード ⇒ ウイルス定義データの更新 ⇒ 不審なプロセスをチェックして偽セキュリティソフトの強制終了』といった流れで処理が自動的に行われるので待機し、最終的に Malwarebytes Anti-Malware のメインウィンドウが表示されたら「クイックスキャン」を行う。

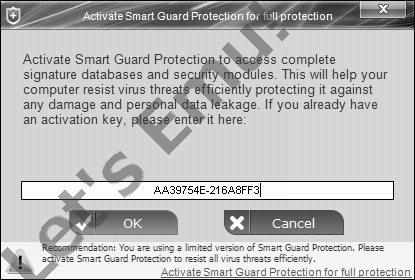

駆除削除アンインストール方法 {その3} − アクティベートコード適用アンインストール

購入した状態へ持っていくアクティベートコードをわざと適用させ、偽セキュリティソフトにアンインストールさせる方法です。

【1】 偽セキュリティソフトのウィンドウ画面右下にある「○ Buy Full Edition」のところをクリックする

【2】 偽セキュリティソフトのショッピングウィンドウが開くので、左下にある [I already have activation key]ボタン を押す

【3】 わざと購入した状態に持ってくため、下のサイトに掲載されてる赤文字のアクティベートコードを入力ボックスに打ち込んで、[OK]ボタンを押す

http://siri-urz.blogspot.jp/search/label/SysSec

アクティベートが成功すると、プログラムの起動阻止といった妨害行為はなくなります。最終的に『Congratulations! All threats have been eliminated. Repair in Full edition completed.』というダイアログが表示されます。

【4】 上に書いてある『マニュアル駆除削除』の5番へ…。Windowsのスタートメニュー → [すべてのプログラム] → [(偽セキュリティソフト名)] → [Uninstall (偽セキュリティソフト名)] でアンインストールもできます。

☆ 再び感染し地獄を見たい方に朗報!

このウイルス対策をやらないことにより再びこのウイルスに感染できます。スリルと快感を何回でも味わいたいアナタはこのウイルス対策をゼッタイにやらないでネ! \(^o^)/

- 【セキュリティ会社の脅威情報】

- http://about-threats.trendmicro.com/Malware.aspx?language=jp&name=TROJ_FAKEAV.SM02 《トレンドマイクロ》

- http://www.microsoft.com/security/portal/threat/encyclopedia/Entry.aspx?Name=Rogue:Win32/Winwebsec 《マイクロソフト》

- 【無料ウイルススキャンツール (フリーソフト、駆除対応)】

- マルウェアバイト アンチマルウェア Malwarebytes Anti-Malware Free

https://www.malwarebytes.com/antimalware/ (使い方はコチラ) - マイクロソフト セーフティスキャナー Microsoft Safety Scanner [検出名 Rogue:Win32/Winwebsec]

https://www.microsoft.com/ja-jp/wdsi/products/scanner (使い方はコチラ)